Repetición del cisne negro: el ciclo de cinco años de las vulnerabilidades en los oráculos

Una venta masiva de 60 millones de dólares provocó la evaporación de 1,930 millones de dólares en capitalización de mercado.

Una venta masiva de 60 millones de dólares provocó la evaporación de 19.3 billions de dólares en capitalización de mercado.

Escrito por: YQ

Traducción y edición: Saoirse, Foresight News

(El contenido original ha sido ajustado y resumido)

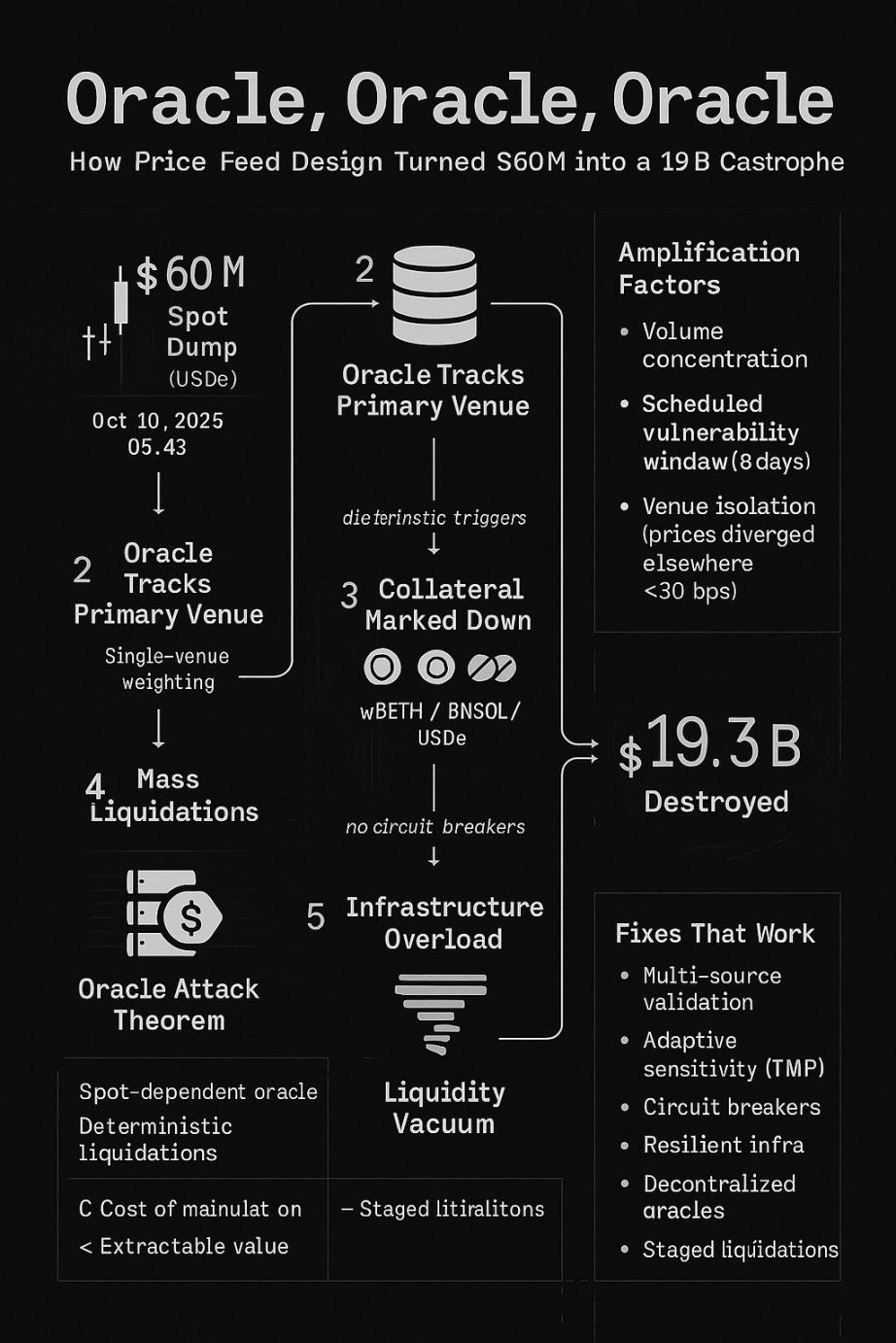

Entre el 10 y el 11 de octubre de 2025, una venta masiva de 60 millones de dólares provocó la evaporación de 19.3 billions de dólares en capitalización de mercado. Esto no se debió a un colapso del mercado ni a una cascada de margin calls por posiciones legítimamente dañadas, sino a una falla de los oráculos.

No es nada nuevo. Desde febrero de 2020, el mismo patrón de ataque ha sido explotado con éxito, causando pérdidas de cientos de millones de dólares en decenas de incidentes en la industria. El ataque de octubre de 2025 fue 160 veces mayor que el mayor ataque anterior a oráculos, no porque la tecnología fuera más compleja, sino porque el sistema base, al escalar, mantuvo las mismas vulnerabilidades fundamentales.

Cinco años de dolorosas lecciones han sido ignoradas. Este análisis explora las razones detrás de ello.

2020-2022: El “guion fijo” de los ataques a oráculos

Antes de analizar el evento de octubre de 2025, es necesario dejar claro: ya ha habido precedentes similares.

Febrero de 2020: Incidente de bZx (pérdida de 350,000 dólares + 630,000 dólares)

Utilizando un oráculo de fuente única, el atacante manipuló el precio de WBTC en Uniswap mediante un flash loan, transfiriendo el 14.6% del suministro total del token y manipulando así los datos de precios de los que bZx dependía completamente.

Octubre de 2020: Incidente de Harvest Finance (24 millones de dólares robados, provocando un retiro masivo de 570 millones de dólares)

En solo 7 minutos, el atacante utilizó un flash loan de 50 millones de dólares para manipular el precio de las stablecoins en Curve, lo que no solo resultó en el robo de fondos, sino que también provocó el colapso de la infraestructura y la retirada de liquidez, con un impacto mucho mayor que la cantidad robada inicialmente.

Noviembre de 2020: Incidente de Compound (89 millones de dólares en activos liquidados)

El precio de la stablecoin DAI se disparó a 1.30 dólares en Coinbase Pro, mientras que en otras plataformas esto no ocurrió. Como el oráculo de Compound utilizaba Coinbase como referencia, los usuarios fueron liquidados a la fuerza debido a este precio anómalo que solo duró una hora. En ese momento, solo se necesitaban 100,000 dólares para manipular un libro de órdenes con una profundidad de 300,000 dólares.

Octubre de 2022: Incidente de Mango Markets (pérdida de 117 millones de dólares)

El atacante, con un capital inicial de 5 millones de dólares, infló el precio del token MNGO en varias plataformas en un 2394%, luego tomó prestados 117 millones de dólares usando colateral sobrevalorado y, utilizando los tokens de gobernanza robados, votó a su favor para obtener una “recompensa por bug” de 47 millones de dólares. Esta fue la primera vez que la Commodity Futures Trading Commission (CFTC) de EE. UU. tomó medidas de cumplimiento contra la manipulación de oráculos.

Todos los ataques siguieron el mismo proceso:

- Identificar la dependencia del oráculo en “fuentes de datos manipulables”;

- Verificación de cálculo: costo de manipulación < valor extraíble;

- Ejecutar la manipulación;

- Salir con ganancias.

Entre 2020 y 2022, 41 ataques de manipulación de oráculos resultaron en el robo de 403.2 millones de dólares. La respuesta de la industria fue dispersa, lenta e incompleta: la mayoría de las plataformas seguían usando oráculos basados principalmente en precios spot y con insuficiente redundancia.

Luego, llegó el desastre de octubre de 2025.

Análisis de la vulnerabilidad “10.11”

A las 5:43 a.m. del 10 de octubre de 2025, una venta concentrada de 60 millones de dólares en USDe desencadenó una reacción en cadena fatal:

Venta spot de 60 millones de dólares → el oráculo reduce la valoración de colaterales (wBETH, BNSOL, USDe) → liquidaciones masivas forzadas → sobrecarga de la infraestructura → vacío de liquidez → evaporación de 19.3 billions de dólares en capitalización de mercado

No fue el fracaso de una sola plataforma, sino que expuso una vulnerabilidad de larga data en toda la industria: incluso después de cinco años y un alto costo, estas vulnerabilidades no se han solucionado:

1. Excesiva dependencia de precios spot

A pesar de que cada gran ataque desde 2020 ha explotado la “manipulación de precios spot”, la mayoría de las plataformas siguen usando oráculos diseñados principalmente en base a precios spot. La industria sabe que los precios spot son manipulables y que el “precio promedio ponderado por tiempo (TWAP)” y los “oráculos de múltiples fuentes” ofrecen mejor protección, pero estas soluciones nunca se han implementado completamente.

La raíz del problema: “velocidad y sensibilidad” se consideraban ventajas antes de convertirse en vulnerabilidades. Las actualizaciones de precios en tiempo real parecen más precisas, hasta que alguien las manipula.

2. Riesgo de centralización

Las plataformas de trading dominantes crean un “punto único de fallo”: bZx dependía de Uniswap, Compound de Coinbase, y las plataformas de enero y octubre de 2025 de sus propios libros de órdenes; esencialmente, es el mismo problema: la plataforma cambia, pero la vulnerabilidad permanece.

Cuando un exchange domina el volumen de trading, usarlo como fuente principal de datos para el oráculo parece razonable. Pero el riesgo de centralización en el feed de precios es igual al de cualquier sistema: todo parece normal hasta que se explota.

3. Desviación en los supuestos de infraestructura

Los sistemas diseñados para “mercados normales” fallan catastróficamente bajo presión. Harvest Finance ya lo demostró en 2020, pero el evento de octubre de 2025 muestra que la industria sigue “diseñando sistemas para condiciones normales y esperando que los eventos de estrés nunca ocurran”.

Pero “esperar” no es una estrategia.

4. Paradoja de la transparencia

Publicar mejoras técnicas puede crear ventanas de ataque. El intervalo de “8 días entre el anuncio y la implementación” de una actualización del algoritmo del oráculo da a los atacantes profesionales una hoja de ruta y un calendario claros: saben exactamente cuándo atacar y qué vulnerabilidad explotar.

Es un “nuevo modo de fallo de un viejo problema”: antes, los ataques explotaban “vulnerabilidades existentes”, pero el ataque de octubre de 2025 explotó el “periodo de transición del cambio de algoritmo del oráculo”, una vulnerabilidad que solo existía porque la mejora se anunció con antelación.

Soluciones

Medidas de mejora inmediata

1. Diseño de oráculos híbridos

Integrar múltiples fuentes de precios y añadir comprobaciones de razonabilidad efectivas:

- Precios de exchanges centralizados (CEX) (ponderados por volumen entre plataformas, 40%);

- Precios de exchanges descentralizados (DEX) (solo pools de alta liquidez, 30%);

- Prueba de reservas on-chain (20%);

- Ratio de conversión de activos envueltos (10%).

La clave es la “independencia de las fuentes de datos”: si es posible manipular todas las fuentes a un coste razonable, entonces “múltiples fuentes” en realidad sigue siendo “una sola fuente”.

2. Ajuste dinámico de pesos

Ajustar la sensibilidad del oráculo según las condiciones del mercado:

- Periodo de volatilidad normal: usar pesos estándar;

- Alta volatilidad: ampliar la ventana de cálculo del TWAP, reducir el impacto del precio spot;

- Volatilidad extrema: activar mecanismo de “circuit breaker” y comprobaciones de razonabilidad.

El incidente de Compound en 2020 ya demostró que a veces el “precio correcto” en un exchange puede ser incorrecto para el mercado en general. El oráculo debe ser capaz de detectar este tipo de desviaciones.

3. Mecanismo de “circuit breaker”

Pausar las liquidaciones durante volatilidad extrema, no para impedir el “desapalancamiento legítimo”, sino para distinguir entre “manipulación” y “condiciones reales de mercado”:

- Si los precios convergen entre plataformas en minutos: probablemente es volatilidad real;

- Si el precio es anómalo solo en una plataforma: probablemente es manipulación;

- Si la infraestructura está sobrecargada: pausar liquidaciones hasta que se recupere la capacidad.

El objetivo no es “prohibir todas las liquidaciones”, sino “evitar liquidaciones en cadena causadas por manipulación de precios”.

4. Ampliación de la infraestructura

Diseñar el sistema para “100 veces la capacidad normal”, porque las reacciones en cadena generan cargas exponenciales:

- Construir infraestructura independiente para feeds de precios;

- Desplegar motores de liquidación independientes;

- Establecer límites de velocidad de solicitudes por dirección;

- Implementar protocolos de “degradación suave” (priorizar funciones críticas bajo alta carga).

Si el sistema no puede soportar la carga de una reacción en cadena, solo agravará el desastre. Esto es una necesidad de diseño, no una opción de optimización.

Soluciones a largo plazo

1. Redes de oráculos descentralizadas

Adoptar soluciones de oráculos maduras (como Chainlink, Pyth, UMA), que integran resistencia a la manipulación mediante la agregación de múltiples fuentes de datos. No son perfectas, pero son mucho mejores que los oráculos dependientes de precios spot que “son atacados cada 18 meses”.

bZx integró Chainlink tras el ataque de 2020 y desde entonces no ha sufrido ataques de manipulación de oráculos; esto no es casualidad.

2. Integración de prueba de reservas

Para activos envueltos y stablecoins, es necesario verificar el valor del colateral on-chain. Por ejemplo, el precio de USDe debe basarse en “reservas verificables”, no en la “dinámica del libro de órdenes”. La tecnología existe, solo falta implementarla.

3. Liquidaciones progresivas

Evitar la ampliación de reacciones en cadena mediante liquidaciones por etapas:

- Primer umbral: alerta temprana, tiempo para que el usuario añada colateral;

- Segundo umbral: liquidación parcial (25%);

- Tercer umbral: liquidación de mayor escala (50%);

- Umbral final: liquidación total.

Esto da tiempo a los usuarios para reaccionar y reduce el impacto de “liquidaciones masivas simultáneas” en el sistema.

4. Monitoreo y auditoría en tiempo real

Monitorear en tiempo real la manipulación de oráculos:

- Desviaciones de precios entre plataformas;

- Volumen anómalo en pares de baja liquidez;

- Crecimiento rápido del tamaño de posiciones antes de la actualización del oráculo;

- Coincidencia de patrones con ataques conocidos.

El ataque de octubre de 2025 debió haber generado alertas: una venta de 60 millones de dólares en USDe a las 5:43 a.m. es una transacción anómala que debe activar alarmas. Si el sistema de monitoreo no lo detectó, es una grave deficiencia.

Conclusión: la advertencia de 19 billions de dólares

Las liquidaciones en cadena del 10-11 de octubre de 2025 no fueron causadas por “sobreapalancamiento” o “pánico de mercado”, sino por un “fracaso a gran escala en el diseño de oráculos”. Que una operación de 60 millones de dólares resultara en una pérdida de 19.3 billions de dólares se debió a que el sistema de feeds de precios no pudo distinguir entre “manipulación” y “descubrimiento legítimo de precios”.

Pero no es un problema nuevo: lo que destruyó bZx en febrero de 2020, Harvest en octubre de 2020, Compound en noviembre de 2020 y Mango Markets en octubre de 2022 fue el mismo tipo de fallo.

En cinco años, la industria ha aprendido la misma lección cinco veces, cada vez a un costo mayor:

- 2020: algunos protocolos aprendieron y corrigieron;

- 2022: los reguladores intervinieron y comenzaron a hacer cumplir la ley;

- 2025: el mercado entero pagó 19.3 billions de dólares en “matrícula”.

Ahora la única pregunta es: ¿finalmente aprenderemos la lección?

Todas las plataformas que gestionan posiciones apalancadas deben enfrentar las siguientes preguntas:

- ¿Nuestros oráculos pueden resistir los vectores de ataque identificados entre 2020 y 2022?

- ¿Nuestra infraestructura puede soportar escenarios de liquidaciones en cadena ya ocurridos?

- ¿Hemos logrado un equilibrio razonable entre “sensibilidad” y “estabilidad”?

- ¿Estamos repitiendo los errores que ya han costado cientos de millones a la industria?

La historia de cinco años demuestra que la manipulación de oráculos no es un “riesgo hipotético” ni un “caso marginal”, sino una estrategia de ataque “documentada, repetible y altamente rentable”, cuyo alcance crece junto con el mercado.

El evento de octubre de 2025 muestra el desastre que puede ocurrir cuando estas lecciones se ignoran a escala institucional. Este ataque no fue complejo ni novedoso: fue el mismo modus operandi, explotando una “ventana de vulnerabilidad conocida” en un sistema de mayor escala.

El oráculo es la piedra angular de todo el sistema. Si la piedra angular se rompe, todo lo que está encima colapsa. Desde febrero de 2020 lo sabemos y hemos gastado miles de millones de dólares para comprobarlo una y otra vez. Ahora la única pregunta es si el costoso evento de octubre de 2025 será suficiente para finalmente convertir las lecciones conocidas en acción.

En el mercado altamente interconectado de hoy, el diseño de oráculos no es solo un “feed de datos”: es la estabilidad de todo el sistema. Si el diseño falla, 60 millones de dólares pueden destruir 19 billions de dólares en valor.

Si seguimos cometiendo los mismos errores, no es que no aprendamos de la historia, solo que el precio de repetirlos se vuelve cada vez más alto.

Este análisis se basa en datos de mercado públicos, declaraciones de plataformas y estudios de casos de manipulación de oráculos durante cinco años.

Descargo de responsabilidad: El contenido de este artículo refleja únicamente la opinión del autor y no representa en modo alguno a la plataforma. Este artículo no se pretende servir de referencia para tomar decisiones de inversión.

También te puede gustar

BitMine compra 838 millones de dólares en Ethereum durante la caída del mercado

El mercado cripto se recupera mientras Bitcoin y Ethereum repuntan, pero persisten señales de volatilidad

El arancel de Trump sobre China impulsa un volumen récord de 10 mil millones de dólares en fondos de Bitcoin