Escrito por: David, TechFlow de Deep Tide

Cuando llueve, llueve a cántaros; los hackers siempre eligen los momentos de caída.

En el reciente entorno de mercado bajista de las criptomonedas, un veterano protocolo DeFi ha sufrido otro duro golpe.

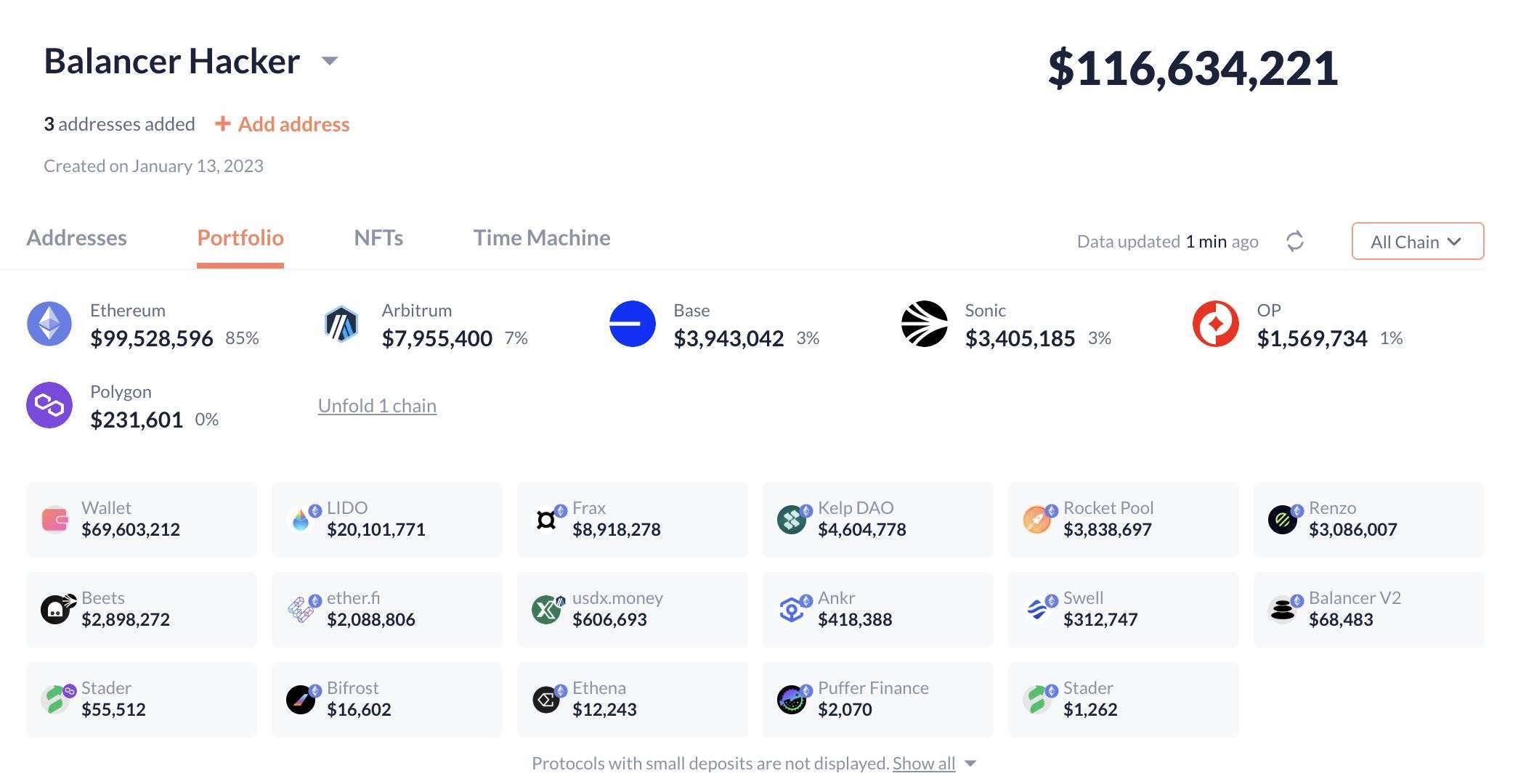

El 3 de noviembre, los datos on-chain mostraron que el protocolo Balancer fue presuntamente atacado por hackers. Unos 70.9 millones de dólares en activos fueron transferidos a una nueva wallet, incluyendo 6,850 osETH, 6,590 WETH y 4,260 wstETH.

Posteriormente, según el monitoreo de direcciones de wallet por parte de Lookonchain, la pérdida total del protocolo tras el ataque ascendió a 116.6 millones de dólares.

El equipo de Balancer declaró tras el incidente:

“Se ha detectado una vulnerabilidad que podría afectar a los pools de Balancer v2. Los equipos de ingeniería y seguridad están investigando este incidente con máxima prioridad y compartirán actualizaciones verificadas y medidas posteriores tan pronto como se disponga de más información.”

Además, la parte oficial también expresó públicamente su disposición a pagar el 20% de los activos robados como recompensa de white hat para recuperar los fondos, válida por 48 horas.

La respuesta fue oportuna, pero también muy institucional.

Sin embargo, si eres un veterano de DeFi, seguro que el titular “Balancer hackeado” no te sorprende, sino que te da una extraña sensación de déjà vu.

Como un protocolo DeFi veterano fundado en 2020, Balancer ha sufrido hasta seis incidentes de seguridad en cinco años, promediando un ataque de hackers por año, y este ha sido el de mayor monto robado.

Mirando atrás, cuando el mercado hace que el trading sea extremadamente difícil, es muy probable que incluso el arbitraje de rendimiento en DeFi tampoco sea seguro.

Junio de 2020: Vulnerabilidad de token deflacionario, pérdida de unos 520,000 dólares

En marzo de 2020, Balancer entró al mundo DeFi con la innovadora idea de ser un “market maker automatizado flexible”. Sin embargo, solo tres meses después, este ambicioso protocolo vivió su primera pesadilla.

El atacante explotó una vulnerabilidad en el manejo inadecuado de tokens deflacionarios por parte del protocolo, causando una pérdida de unos 520,000 dólares.

El principio general fue que un token llamado STA quemaba automáticamente el 1% de cada transferencia como comisión.

El atacante tomó un flash loan de 104,000 ETH en dYdX y realizó 24 intercambios entre STA y ETH. Debido a que Balancer no calculaba correctamente el saldo real después de cada transferencia, el pool de STA se agotó hasta quedar solo 1 wei. Luego, el atacante aprovechó el grave desequilibrio de precios para intercambiar una pequeña cantidad de STA por grandes cantidades de ETH, WBTC, LINK y SNX.

Marzo de 2023: Incidente de Euler, pérdida de unos 11.9 millones de dólares

En esta ocasión, Balancer fue una víctima indirecta.

Euler Finance sufrió un ataque de flash loan de 197 millones de dólares, y el pool bb-e-USD de Balancer se vio afectado por tener eTokens de Euler.

Cuando Euler fue atacado, unos 11.9 millones de dólares fueron transferidos del pool bb-e-USD de Balancer a Euler, representando el 65% del TVL de ese pool. Aunque Balancer pausó de emergencia los pools afectados, la pérdida ya era irreversible.

Agosto de 2023: Vulnerabilidad de precisión en el pool V2 de Balancer, pérdida de unos 2.1 millones de dólares

Este ataque ya había sido advertido. El 22 de agosto de ese año, Balancer reveló proactivamente la vulnerabilidad y advirtió a los usuarios que retiraran fondos, pero el ataque ocurrió cinco días después.

La vulnerabilidad involucraba un error de redondeo en el V2 Boosted Pool. El atacante manipuló con precisión el cálculo del suministro de BPT (Balancer Pool Token), lo que permitió retirar activos del pool a una tasa de cambio injusta. El ataque se realizó mediante múltiples transacciones de flash loan, y diferentes firmas de seguridad estimaron las pérdidas entre 979,000 y 2.1 millones de dólares.

Septiembre de 2023: Ataque de secuestro de DNS, pérdida de unos 240,000 dólares

Este fue un ataque de ingeniería social, dirigido no a los smart contracts, sino a la infraestructura tradicional de Internet.

El hacker comprometió al registrador de dominios EuroDNS mediante ingeniería social y secuestró el dominio balancer.fi. Los usuarios fueron redirigidos a un sitio de phishing, que utilizó un contrato malicioso Angel Drainer para engañar a los usuarios y obtener autorizaciones de transferencia.

El atacante luego lavó los fondos robados a través de Tornado Cash.

Aunque este incidente no fue culpa directa de Balancer, la popularidad del protocolo lo hizo blanco de phishing, lo que resulta difícil de prevenir.

Junio de 2024: Velocore hackeado, pérdida de unos 6.8 millones de dólares

Aunque Velocore es un proyecto independiente, su hackeo no tenía relación directa con Balancer. Sin embargo, como un fork de Balancer, Velocore utilizó el mismo diseño de pool CPMM (market maker de producto constante), por lo que en cierto modo, el mecanismo proviene de Balancer.

En este caso, el atacante explotó una vulnerabilidad de overflow en el contrato del pool CPMM estilo Balancer de Velocore, manipulando el feeMultiplier para que superara el 100%, lo que causó errores de cálculo.

Finalmente, el atacante utilizó un flash loan junto con una operación de extracción cuidadosamente diseñada para robar unos 6.8 millones de dólares.

Noviembre de 2025: Último ataque, pérdida superior a 100 millones

La base técnica de este ataque ya ha sido identificada preliminarmente. Según analistas de seguridad, la vulnerabilidad se encuentra en la verificación de control de acceso de la función manageUserBalance en el protocolo Balancer V2, relacionada con la comprobación de permisos de usuario.

Según el análisis de las firmas de monitoreo de seguridad Defimon Alerts y Decurity, el sistema, al verificar los permisos de retiro en Balancer V2, debía comprobar si el llamador era realmente el propietario de la cuenta, pero el código erróneamente verificaba si msg.sender (el llamador real) era igual al parámetro op.sender proporcionado por el usuario.

Como op.sender es un parámetro controlado por el usuario, el atacante podía falsificar cualquier identidad, eludir la verificación de permisos y ejecutar la operación WITHDRAW_INTERNAL (retiro interno).

En términos simples, esta vulnerabilidad permitía a cualquiera hacerse pasar por el propietario de cualquier cuenta y retirar el saldo interno directamente. Este tipo de error básico de control de acceso parece un fallo de principiante, y que ocurra en un protocolo maduro de 5 años resulta sorprendente.

Reflexiones tras la historia de los ataques de hackers

¿Qué podemos aprender de esta “historia de visitas de hackers”?

Mi impresión es que los protocolos DeFi en el mundo cripto son más bien “para observar de lejos y no para jugar con ellos”; de lejos parecen tranquilos, pero si los estudias a fondo, hay muchas deudas técnicas fuera de la narrativa que deben pagarse.

Por ejemplo, uno de los puntos innovadores de Balancer es permitir pools híbridos con hasta 8 tokens de pesos personalizados.

En comparación con el diseño simple de Uniswap, la complejidad de Balancer crece exponencialmente.

Cada token adicional hace que el espacio de estados del pool se expanda drásticamente. Cuando intentas equilibrar el precio, peso y liquidez de 8 tokens diferentes en un solo pool, la superficie de ataque también aumenta. El ataque de token deflacionario de 2020 y el error de redondeo de 2023 son esencialmente problemas de manejo de condiciones límite causados por la complejidad.

Aún más grave, Balancer eligió un camino de desarrollo de iteración rápida. De V1 a V2, y luego a varios Boosted Pools, cada actualización añade nuevas funciones sobre el código antiguo. Esta acumulación de “deuda técnica” convierte el código en una torre de bloques frágil;

Por ejemplo, el reciente ataque debido a un problema de permisos: un error de diseño tan básico no debería ocurrir en un protocolo con 5 años de funcionamiento, lo que quizás indica que el mantenimiento del código del proyecto ya está fuera de control.

O tal vez, en una época donde la narrativa, las ganancias y las emociones pesan más que la tecnología, ya no importa si el código base tiene vulnerabilidades.

Por supuesto, Balancer no será el último; nunca sabes cuándo llegará el próximo cisne negro apilado por la composabilidad de DeFi. Las complejas redes de dependencia en el mundo DeFi hacen que la evaluación de riesgos sea casi imposible.

Aunque confíes en el código de Balancer, ¿puedes confiar en todas sus integraciones y socios?

Para los observadores, DeFi es un experimento social novedoso; para los participantes, ser hackeado en DeFi es una lección costosa; para toda la industria, la solidez de DeFi es una matrícula necesaria para madurar.

Solo espero que esa matrícula no sea demasiado cara.