Peretas memanfaatkan smart contract Ethereum untuk menyembunyikan malware dan menghindari deteksi keamanan

Menurut laporan ChainCatcher, para peneliti dari ReversingLabs mengungkapkan bahwa paket NPM "colortoolsv 2" dan "mimelib 2" yang dirilis pada bulan Juli memanfaatkan smart contract Ethereum untuk menyembunyikan URL berbahaya guna menghindari pemindaian keamanan. Paket perangkat lunak ini berfungsi sebagai pengunduh, mengambil alamat server command and control dari smart contract, lalu mengunduh malware tahap kedua, sehingga lalu lintas blockchain tampak sah dan meningkatkan kesulitan deteksi.

Penelitian menunjukkan bahwa ini adalah pertama kalinya smart contract Ethereum digunakan untuk menampung URL perintah berbahaya, menandakan bahwa strategi penyerang untuk menghindari deteksi di repositori open source berkembang dengan sangat cepat.

Disclaimer: Konten pada artikel ini hanya merefleksikan opini penulis dan tidak mewakili platform ini dengan kapasitas apa pun. Artikel ini tidak dimaksudkan sebagai referensi untuk membuat keputusan investasi.

Kamu mungkin juga menyukai

Beberapa institusi mengurangi kepemilikan Strategy, dengan total pengurangan sekitar 5,4 miliar dolar AS.

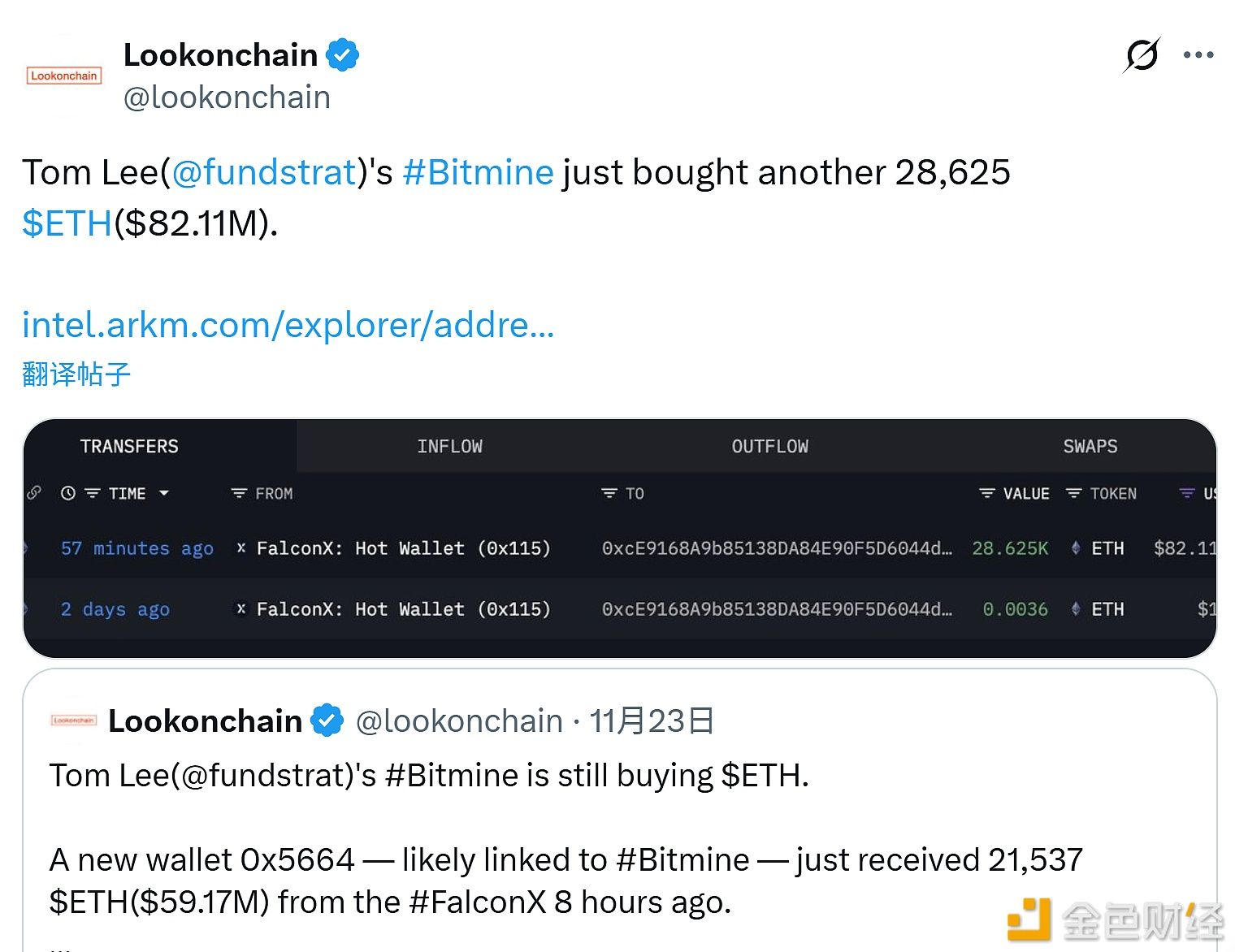

Bitmine kembali membeli 28.625 ETH senilai sekitar 82,11 juta dolar AS

Duan Yongping: Saya tidak merasa Nvidia adalah gelembung, jangan lewatkan AI