Ondata di attacchi alla supply chain di npm: cosa è successo? Come mitigare il rischio?

Il numero di download del pacchetto software contaminato ha superato 1 miliardo, rappresentando un potenziale rischio di diffusione indiretta in tutto il settore.

Titolo originale dell'articolo: "Supply Chain Attack Goes Viral Overnight: What Happened? How to Mitigate Risk?"

Autore originale dell'articolo: Azuma, Odaily

Il 9 settembre, ora dell'Est asiatico, il Chief Technology Officer di Ledger, Charles Guillemet, ha pubblicato un avviso su X, dichiarando: "È attualmente in corso un attacco su larga scala alla supply chain, con l'account NPM di uno sviluppatore molto noto compromesso. Il pacchetto software interessato è stato scaricato oltre 1 miliardo di volte, il che indica che l'intero ecosistema JavaScript potrebbe essere a rischio."

Guillemet ha inoltre spiegato: "Il codice malevolo funziona modificando silenziosamente gli indirizzi delle criptovalute in background per rubare fondi. Se utilizzi un hardware wallet, verifica attentamente ogni transazione di firma e sei al sicuro. Se non utilizzi un hardware wallet, per favore evita temporaneamente qualsiasi transazione on-chain. Al momento non è chiaro se l'attaccante abbia già rubato la frase mnemonica dei wallet software."

Cosa è successo?

Secondo il rapporto di sicurezza citato da Guillemet, la causa diretta di questo incidente è stata: l'account NPM dello sviluppatore noto @qix è stato compromesso, portando al rilascio di versioni malevole di dozzine di pacchetti software, tra cui chalk, strip-ansi e color-convert. Il codice malevolo potrebbe essersi diffuso agli utenti finali quando sviluppatori o utenti hanno installato automaticamente le dipendenze.

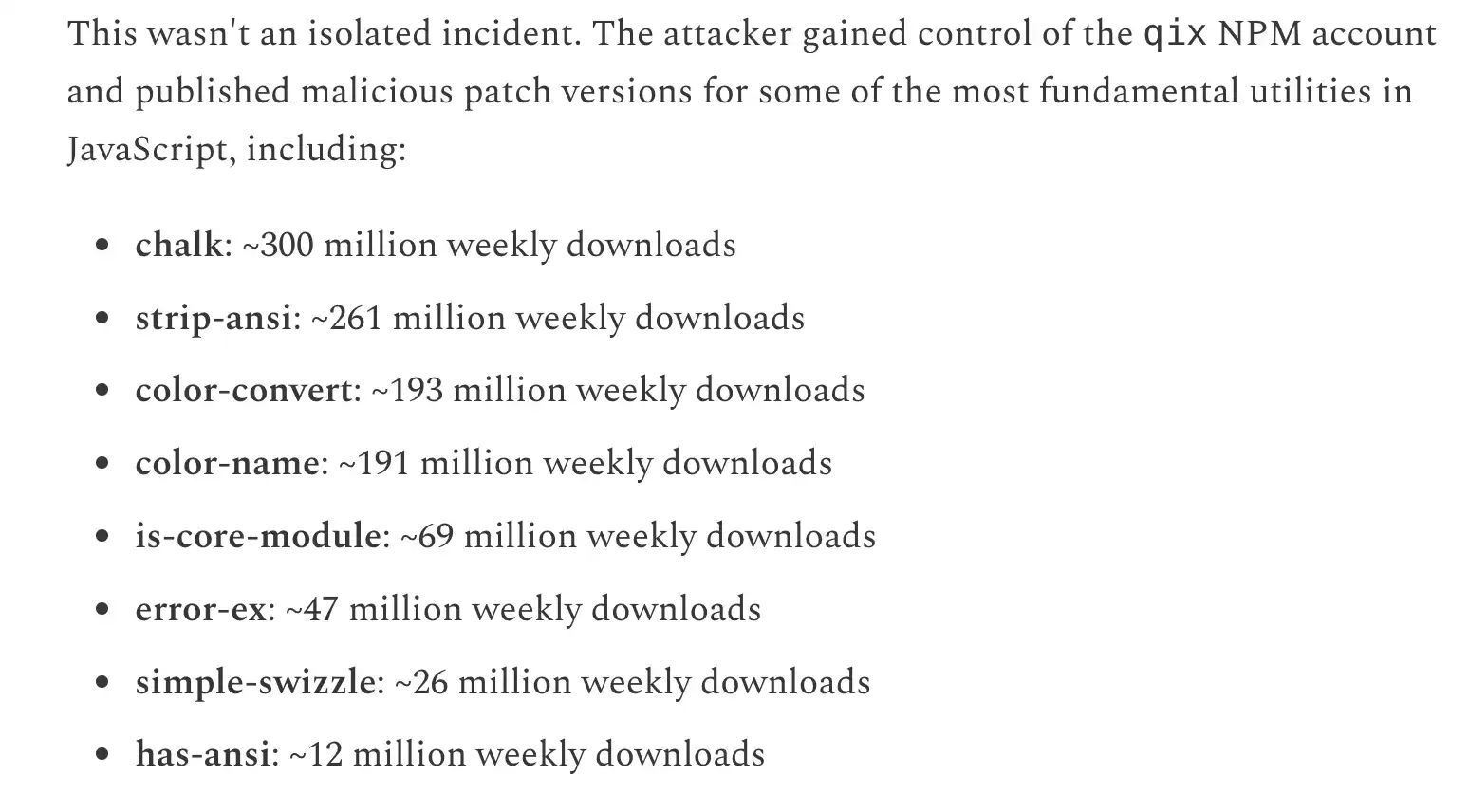

Nota Odaily: Dati sul volume dei download settimanali dei pacchetti software compromessi.

In breve, questo è un classico caso di attacco alla supply chain—dove un attaccante impianta codice malevolo (come un pacchetto NPM) in uno strumento di sviluppo o in un sistema di dipendenze per svolgere attività dannose. NPM, acronimo di Node Package Manager, è lo strumento di gestione dei pacchetti più utilizzato nell'ecosistema JavaScript/Node.js. Le sue principali funzioni includono la gestione delle dipendenze, l'installazione e l'aggiornamento dei pacchetti, la condivisione del codice e così via.

A causa dell'enorme scala dell'ecosistema NPM, che attualmente consiste in milioni di pacchetti software, quasi tutti i progetti Web3, i wallet crypto e gli strumenti frontend si affidano a NPM—proprio per questo motivo, le vaste dipendenze di NPM e la complessa catena di collegamenti lo rendono un punto di ingresso ad alto rischio per gli attacchi alla supply chain. Impiantando codice malevolo in un pacchetto software comunemente usato, gli attaccanti possono potenzialmente colpire migliaia di applicazioni e utenti.

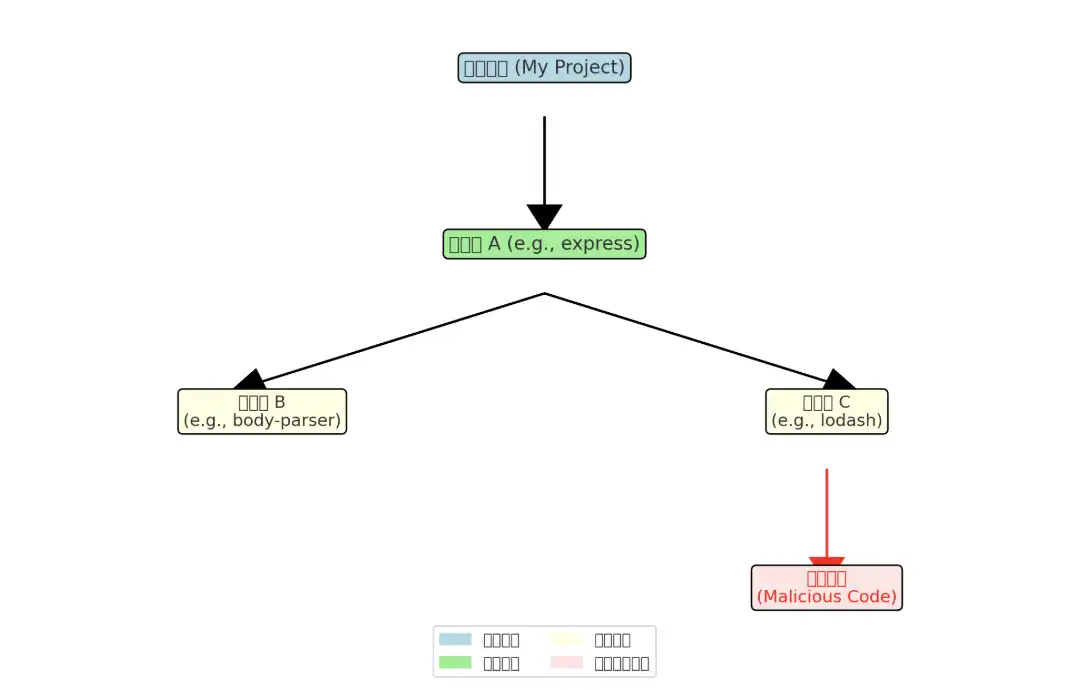

Come mostrato nel diagramma di flusso della propagazione del codice malevolo sopra:

· Un certo progetto (riquadro blu) dipende direttamente da alcune librerie open-source comuni, come express.

· Queste dipendenze dirette (riquadri verdi) dipendono poi da altre dipendenze indirette (riquadri gialli, come lodash).

· Se una dipendenza indiretta viene segretamente infettata da codice malevolo da parte di un attaccante (riquadro rosso), si propagherà lungo la catena delle dipendenze all'interno di quel progetto.

Cosa significa questo per le criptovalute?

La rilevanza diretta di questo incidente di sicurezza per l'industria delle criptovalute è che il codice malevolo impiantato dall'hacker nel pacchetto software compromesso sopra menzionato è un sofisticato "cryptocurrency clipboard hijacker" che ruba asset crypto sostituendo gli indirizzi dei wallet e dirottando le transazioni.

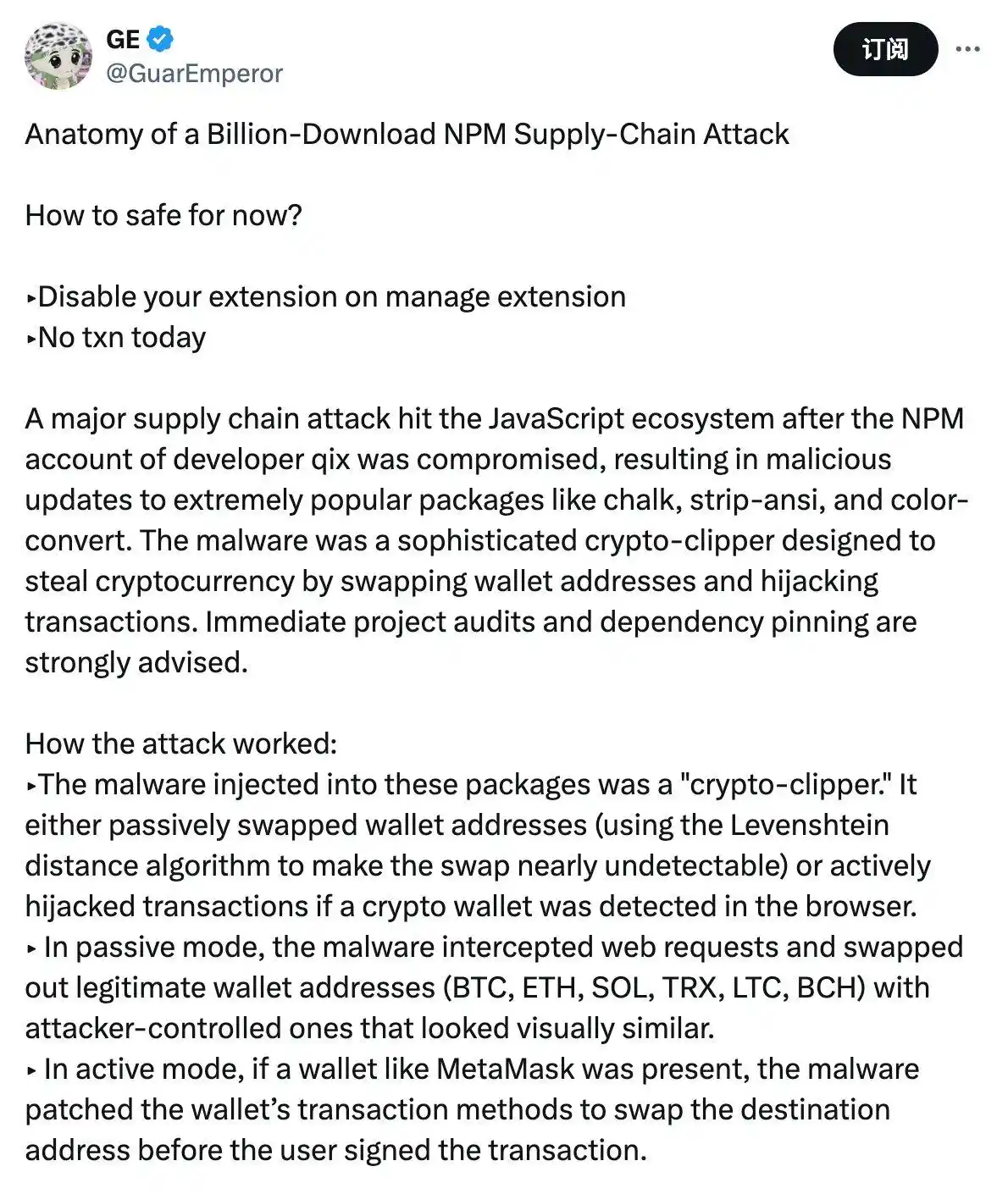

Il fondatore di Stress Capital, GE (@GuarEmperor), ha approfondito la questione su X, affermando che l'iniezione del "clipboard hijacker" dell'hacker adotta due modalità di attacco—utilizzando passivamente l'algoritmo di distanza di Levenshtein per sostituire gli indirizzi dei wallet, che sono visivamente simili e quindi estremamente difficili da rilevare; manomettendo attivamente l'indirizzo di destinazione nel wallet crypto rilevato dal browser prima che l'utente firmi la transazione.

Poiché questo attacco ha preso di mira le librerie di base dei progetti JavaScript, anche i progetti che dipendono indirettamente da queste librerie potrebbero essere colpiti.

Come trae profitto l'hacker?

Il codice malevolo impiantato dall'hacker ha anche divulgato i loro indirizzi di attacco. L'indirizzo principale dell'attaccante su Ethereum è 0xFc4a4858bafef54D1b1d7697bfb5c52F4c166976, con fondi provenienti principalmente dai seguenti tre indirizzi:

· 0xa29eEfB3f21Dc8FA8bce065Db4f4354AA683c0240

· x40C351B989113646bc4e9Dfe66AE66D24fE6Da7B

· 0x30F895a2C66030795131FB66CBaD6a1f91461731

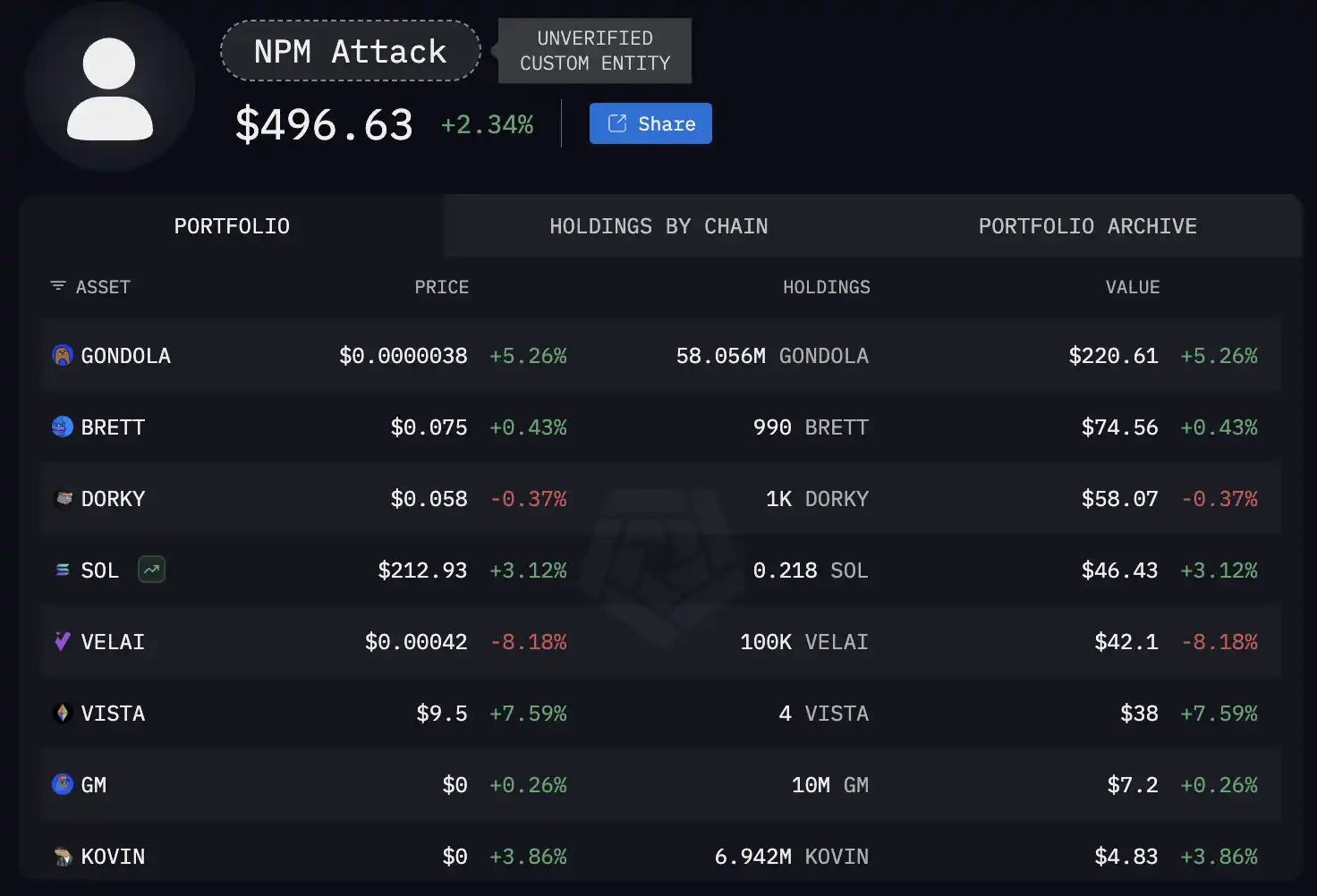

Il team di Arkham ha creato una pagina di tracciamento per questo evento di attacco, dove è possibile consultare informazioni in tempo reale sui guadagni e sui trasferimenti dell'hacker.

Al momento della stesura, l'attacco dell'hacker ha fruttato solo 496 dollari, ma considerando la diffusione ancora da determinare del codice malevolo, è previsto che questa cifra possa continuare a salire—lo sviluppatore è stato avvisato e sta collaborando attivamente con il team di sicurezza NPM per risolvere il problema. Il codice malevolo è stato rimosso dalla maggior parte dei pacchetti interessati, quindi la situazione è sotto controllo.

Come mitigare il rischio?

Il fondatore di Defillama @0xngmi ha dichiarato su X che, sebbene questo evento possa sembrare pericoloso, l'impatto reale non è così diffuso—poiché questo evento riguarda solo i siti web che hanno effettuato aggiornamenti da quando il pacchetto software NPM compromesso è stato rilasciato, altri progetti continueranno a utilizzare la vecchia versione; e la maggior parte dei progetti bloccherà le proprie dipendenze, quindi anche se effettuano aggiornamenti, continueranno a utilizzare il vecchio codice sicuro.

Tuttavia, poiché gli utenti finali non possono realmente sapere se un progetto ha bloccato le dipendenze o se hanno alcune dipendenze scaricate dinamicamente, attualmente è essenziale che il progetto si faccia avanti per un'autoispezione e una divulgazione.

Al momento della stesura, diversi progetti wallet o app-side, tra cui MetaMask, Phantom, Aave, Fluid, Jupiter, hanno tutti dichiarato di non essere stati colpiti da questo evento. Pertanto, teoricamente, gli utenti possono utilizzare con fiducia wallet che sono stati confermati sicuri per accedere in sicurezza ai protocolli anch'essi confermati sicuri. Tuttavia, per wallet o progetti che non hanno ancora subito una divulgazione di sicurezza, evitarne temporaneamente l'uso potrebbe essere un approccio più sicuro.

Esclusione di responsabilità: il contenuto di questo articolo riflette esclusivamente l’opinione dell’autore e non rappresenta in alcun modo la piattaforma. Questo articolo non deve essere utilizzato come riferimento per prendere decisioni di investimento.

Ti potrebbe interessare anche

Glassnode: Bitcoin in debole oscillazione, grande volatilità in arrivo?

Se iniziano a manifestarsi segni di esaurimento dei venditori, nel breve termine è ancora possibile un movimento verso i 95.000 dollari fino alla base di costo dei detentori a breve termine.

Axe Compute 「NASDAQ: AGPU」 completa la ristrutturazione aziendale (precedentemente POAI), la potenza di calcolo GPU decentralizzata di livello enterprise Aethir entra ufficialmente nel mercato mainstream

Predictive Oncology ha annunciato oggi il cambio ufficiale del proprio nome in Axe Compute e l'inizio della negoziazione sul Nasdaq con il ticker AGPU. Questo rebranding segna il passaggio di Axe Compute a operatore di livello aziendale, avviando la commercializzazione della rete GPU decentralizzata di Aethir per fornire servizi di potenza di calcolo di livello enterprise, affidabili e garantiti, alle aziende AI di tutto il mondo.

Il prezzo di Ether è aumentato del 260% l'ultima volta che è successo: ETH può raggiungere i 5.000 dollari?

La nuova bear flag di Bitcoin a inizio anno fa scattare un target di prezzo BTC a 76.000 dollari