Portafoglio Passkey: il momento "Tesla" dei portafogli crypto

La vera rivoluzione non consiste in una migliore protezione delle chiavi, ma nel renderle impossibili da rubare. Benvenuti nell’era dei portafogli Passkey.

Introduzione: Il mistero dei 50 miliardi di dollari scomparsi

Nel febbraio 2025, un altro pesante capitolo si aggiunge alla storia delle criptovalute: la soluzione multisig più affidabile del settore, Safe (Wallet), perde 1.6 miliardi di dollari a causa di un attacco frontend. Non si tratta di una vulnerabilità zero-day sofisticata o di una svolta nel calcolo quantistico, ma di un problema che esiste fin dall’alba della crittografia: la debolezza dell’interfaccia utente per la gestione delle chiavi.

Dal 2020, oltre 50 miliardi di dollari sono scomparsi da wallet che si dichiaravano sicuri. Gli attacchi degli hacker sembrano tutti uguali: la blockchain non viene violata, la crittografia non viene decifrata, ma i fondi spariscono misteriosamente. La verità, difficile da accettare, è che i wallet “sicuri” non sono davvero sicuri – la serratura è abbastanza robusta, ma spesso sorvegliamo la porta sbagliata.

E se il problema non fosse la protezione, ma l’architettura di base stessa?

I. Gli asset sono on-chain, le chiavi sono nel wallet

Correzione del concetto di “wallet”

Prima di tutto, la maggior parte delle persone non si rende conto che: il wallet non memorizza asset crittografici, il tuo Bitcoin non è su Ledger, il tuo Ethereum non è su MetaMask.

Gli asset crittografici esistono sulla blockchain, una “cassaforte” indistruttibile e trasparente. L’autenticità degli asset può essere verificata, ma non risiedono in nessun wallet. La cassaforte blockchain è perfetta – gli hacker non possono attaccarla, è immutabile, esiste per sempre. Nel tuo wallet conservi solo il mazzo di chiavi per aprire la cassaforte, non gli asset stessi.

Capire questo punto rimodella la nostra percezione della sicurezza:

- Cassaforte (The Vault): gli asset risiedono nella cassaforte blockchain – distribuiti su migliaia di nodi, protetti dal consenso matematico.

- Chiave / Chiave privata (Private Key): l’unico modo per aprire la cassaforte – se questa stringa viene compromessa, perdi il controllo assoluto sugli asset.

- Chiave pubblica / Indirizzo (Public Address): il numero civico degli asset sulla blockchain – può essere condiviso in sicurezza, come un indirizzo email.

- Firma digitale (Digital Signature): autorizzazione non falsificabile – la prova matematica che permette l’esecuzione delle transazioni.

- Transazione (Transaction): istruzione firmata, che consente il trasferimento degli asset.

Capendo questa logica, la sfida della sicurezza dei wallet diventa chiarissima: gli asset sono molto sicuri sulla blockchain, ma ogni attacco hacker, ogni furto, ogni perdita – avviene perché qualcuno ha ottenuto la chiave tramite una vulnerabilità.

Il problema che guida l’evoluzione dei wallet da 15 anni è semplice e complesso: come proteggere la chiave?

II. Quattro generazioni di evoluzione nella gestione delle chiavi

La storia dei wallet crittografici è, in sostanza, una storia di nascondigli per le chiavi. Ogni innovazione tecnologica nei wallet nasce dagli errori della generazione precedente, ma inevitabilmente introduce nuove vulnerabilità. Forse è ora di evitare i problemi a livello di architettura.

Prima generazione: wallet software / hot wallet (dal 2009 a oggi)

La soluzione iniziale era logica ma antiquata: cifrare la chiave e nasconderla con una password. I wallet software memorizzano la chiave privata sul dispositivo dell’utente, sotto forma di seed phrase (12 o 24 parole). Gli utenti sono ripetutamente avvertiti di scrivere la seed phrase su carta, conservarla con cura e non perderla mai.

Questo metodo sembra semplice, ma è pieno di falle: il software può essere attaccato dagli hacker, il computer può essere infettato da virus, malware della clipboard può sostituire gli indirizzi, siti di phishing possono rubare la seed phrase e anche le estensioni del browser possono essere violate. Oggi, le vulnerabilità dei wallet software hanno causato perdite di miliardi di dollari agli utenti, e queste perdite continuano ad aumentare ogni giorno.

Le chiavi memorizzate nel software sono estremamente vulnerabili.

Seconda generazione: wallet hardware / cold wallet (dal 2014 a oggi)

La risposta del settore è stata l’isolamento fisico. Wallet hardware come Ledger e Trezor tengono le chiavi offline, memorizzate in hardware dedicato, senza contatto con Internet. La chiave risiede in un chip sicuro e firma le transazioni internamente, senza essere mai esposta a rischi di malware.

Ma sono emersi nuovi problemi: i wallet hardware sono molto scomodi da usare – immagina di portare una chiavetta USB per comprare un caffè. Possono essere persi, rubati o danneggiati nella vita quotidiana. Gli attacchi alla supply chain possono introdurre codice malevolo prima che il dispositivo arrivi all’utente. Il noto leak di dati degli utenti Ledger ha esposto milioni di indirizzi, permettendo agli hacker di spostare l’attacco dall’online all’offline.

L’isolamento offre sicurezza, ma sacrifica l’usabilità.

Terza generazione: wallet Multi-Party Computation (MPC) (dal 2018 a oggi)

I wallet MPC adottano un approccio diverso: la chiave viene suddivisa in frammenti, nessuna parte singola detiene la chiave completa, più parti devono collaborare per firmare una transazione, ma la chiave non viene mai ricostruita interamente in un solo luogo.

I clienti istituzionali sono molto soddisfatti: finalmente possono gestire wallet aziendali senza il rischio della seed phrase. Tuttavia, l’MPC reintroduce ciò che il mondo cripto voleva eliminare: la fiducia. L’utente deve affidarsi a fornitori di custodia, che potrebbero colludere, sparire, essere violati dagli hacker o semplicemente rifiutarsi di fornire il servizio.

Il 14 ottobre 2025, il provider MPC Privy ha avuto i server offline per 2 ore a causa di problemi di carico di rete, impedendo a centinaia di migliaia di utenti di effettuare trasferimenti. Inoltre, i wallet MPC sono complessi da implementare, costosi e, in fondo, i frammenti delle chiavi sono affidati ad altri. Sempre più regolatori considerano i wallet MPC come custodia parziale, non vera self-custody.

La fiducia distribuita è meglio della fiducia centralizzata, ma resta comunque una fiducia umana.

Quarta generazione: wallet Passkey (dal 2024 a oggi)

La quarta generazione di wallet adotta un cambiamento architetturale radicale: non nasconde o divide la chiave, ma la sigilla nel chip sicuro del dispositivo – lo stesso che protegge Apple Pay e Google Pay. La chiave esiste, ma non può mai essere estratta, esportata o rubata. Può essere usata solo dopo l’autenticazione biometrica dell’utente.

Niente seed phrase, niente hardware esterno, niente terze parti.

Timeline dell’evoluzione

- 2009: primi wallet Bitcoin, chiavi memorizzate localmente

- 2014: Ledger lancia il primo wallet hardware consumer

- 2018: la tecnologia MPC viene applicata alle istituzioni

- 2025: il primo wallet Passkey enterprise (zCloak.Money) va online

- 2025 ~ 2027: inizia la migrazione di massa verso i wallet Passkey

Ogni generazione di wallet ha risolto i difetti chiave della precedente, ma ha introdotto nuovi problemi. Gli utenti sono sempre costretti a scegliere tra sicurezza e comodità, ma il wallet Passkey è la prima soluzione che offre entrambe.

III. Difetto fatale – Interfaccia debole

C’è una verità scomoda nel settore: le prime tre generazioni di wallet condividono un difetto fatale che non riguarda lo storage delle chiavi.

Che si usi un wallet software, hardware o una soluzione MPC, si accede sempre tramite infrastruttura Web2:

- Frontend / applicazioni ospitate su server centralizzati (che possono essere compromessi)

- DNS può essere violato (reindirizzando l’utente su siti fake)

- Estensioni del browser possono essere sostituite (con versioni malevole)

- Interfacce web possono essere oggetto di phishing (cloni perfetti possono rubare le chiavi dell’utente)

L’attacco da 1.6 miliardi di dollari a Safe (Wallet) lo dimostra: se l’interfaccia per accedere al wallet può essere violata, la sicurezza dello storage delle chiavi è inutile.

Il problema attuale del settore è:

- Wallet software di prima generazione: la seed phrase è cifrata con tecnologia militare, ma si accede tramite un plugin browser o un’app distribuita da server centralizzati e aggiornati automaticamente.

- Wallet hardware di seconda generazione: la chiave è in hardware sicuro e inviolabile, ma gestita tramite un software desktop scaricato da un sito potenzialmente compromesso.

- Wallet MPC di terza generazione: la chiave è distribuita tramite crittografia avanzata, ma l’accesso avviene tramite portali web su infrastruttura tradizionale.

È come avere una cassaforte indistruttibile, ma con una porta di cartone.

Ogni generazione di wallet si è ossessionata con la protezione della chiave, ma non dell’interfaccia utente. Gli hacker sono astuti: mentre i team di sicurezza costruiscono serrature sempre più avanzate, gli attaccanti sostituiscono direttamente la porta.

Questo è il problema che la quarta generazione di wallet risolve – protegge sia la chiave che l’interfaccia.

IV. Analisi dei modelli di attacco ai wallet

Per capire perché il wallet Passkey è rivoluzionario, bisogna prima comprendere come vengono rubati gli asset crittografici. Sfruttando specifiche debolezze architetturali, questi attacchi si dividono in quattro categorie.

Attacchi frontend / interfaccia (Frontend / Interface Attacks)

Gli attacchi più devastanti non puntano alla blockchain o al wallet, ma all’interfaccia. Il DNS hijacking reindirizza l’utente su siti fake identici all’originale. L’attacco a Safe (Wallet) descritto sopra ha funzionato così: l’attaccante ha compromesso il frontend e iniettato codice malevolo. Quando l’utente firmava una transazione apparentemente normale, il wallet veniva svuotato.

Anche gli attacchi tramite estensioni del browser sono insidiosi: compromettendo l’account dello sviluppatore e distribuendo aggiornamenti malevoli, o inducendo l’utente a scaricare script hacker, si sostituisce l’estensione sicura con una variante malevola. L’utente si fida dell’interfaccia familiare, ma ogni transazione firmata invia asset all’attaccante.

Furto della seed phrase (Seed Phrase Theft)

Le 12 o 24 parole che proteggono miliardi di dollari sono in realtà molto fragili. Le modalità di attacco includono:

- Furto fisico: fotografare o rubare la seed phrase scritta su carta.

- Furto digitale: malware che scansiona e riconosce pattern tipici delle seed phrase.

- Verifica sociale: finti operatori di supporto che inducono l’utente a “verificare” la seed phrase.

- Generatori di seed phrase falsi: generano seed phrase predeterminate e vulnerabili.

Una volta compromessa, la seed phrase comporta una perdita totale e permanente: nessun recupero, nessun arbitrato, nessuna revoca.

Operazioni di phishing (Phishing Operations)

Il phishing cripto è ormai un sistema industrializzato. Gli schemi più comuni sono:

- Phishing di autorizzazione (Approval Phishing): l’utente viene indotto a concedere permessi illimitati sui token.

- Falsi airdrop: creano urgenza per abbassare la guardia dell’utente.

- Siti clonati: copie 1:1 delle interfacce dei principali siti DeFi, per rubare credenziali e seed phrase.

Nel mondo digitale, la perfetta imitazione costa pochissimo, anche gli esperti possono essere ingannati.

Compromissione della supply chain (Supply Chain Compromises)

I sistemi software moderni sono interdipendenti, offrendo infinite opportunità di attacco. Un pacchetto npm compromesso può colpire migliaia di wallet, un aggiornamento firmware di un wallet hardware può introdurre backdoor, codice malevolo può essere nascosto tra le dipendenze e attivarsi mesi dopo l’installazione.

L’attacco a Ledger Connect Kit è emblematico: una libreria compromessa ha colpito molte app DeFi, svuotando i wallet di tutto l’ecosistema.

V. L’arrivo del wallet Passkey

Cos’è una Passkey?

La Passkey non è una nuova tecnologia crittografica: è il sistema di autenticazione digitale del futuro, in cui Apple, Google e Microsoft hanno investito miliardi. Quando sblocchi l’iPhone con FaceID, accedi a GitHub con TouchID o usi Windows Hello, stai già usando una Passkey.

Oggi, i giganti della tecnologia e della finanza hanno adottato questo sistema: Binance, Coinbase e PayPal proteggono milioni di account con Passkey; Amazon, Google e Microsoft l’hanno resa uno standard di sicurezza. Questa tecnologia, basata su WebAuthn / FIDO2, è stata testata da miliardi di utenti nel mondo reale.

La vera svolta è che questa tecnologia matura viene ora applicata ai wallet cripto.

Come la Passkey rivoluziona il modello di sicurezza:

- Autenticazione biometrica: il volto o l’impronta dell’utente sono l’unico modo di accesso.

- Associazione al dominio: ogni Passkey è legata crittograficamente a un dominio specifico, rendendo il phishing matematicamente impossibile.

- Nessun segreto condiviso: a differenza di password o seed phrase, la Passkey non lascia mai il dispositivo dell’utente.

- Supporto hardware: la chiave risiede nel chip sicuro del dispositivo (Secure Enclave), lo stesso che protegge i dati di pagamento.

Quando Apple ha reso la Passkey lo standard su iOS 16, non ha solo migliorato la password – l’ha eliminata. La stessa rivoluzione sta arrivando nelle criptovalute.

Architettura completa (The Complete Architecture)

Il wallet Passkey moderno si basa su tre livelli chiave che lavorano insieme per offrire una sicurezza senza precedenti.

Livello 1: Passkey nel chip sicuro

La chiave privata viene generata e risiede nel chip sicuro del dispositivo. Non è memorizzata nel software, nemmeno l’utente può accedervi. Serve solo a firmare le transazioni dopo l’autenticazione dell’utente.

Livello 2: Frontend immutabile

L’interfaccia del wallet Passkey non è più fornita da server web tradizionali, ma viene distribuita on-chain. Questo frontend è immutabile, non può essere modificato o sostituito – è permanente come la blockchain stessa.

Livello 3: Esecuzione diretta on-chain

Le transazioni vanno direttamente dal dispositivo autenticato alla blockchain, senza server intermedi, senza API key, senza infrastruttura centralizzata vulnerabile.

Applicazione pratica

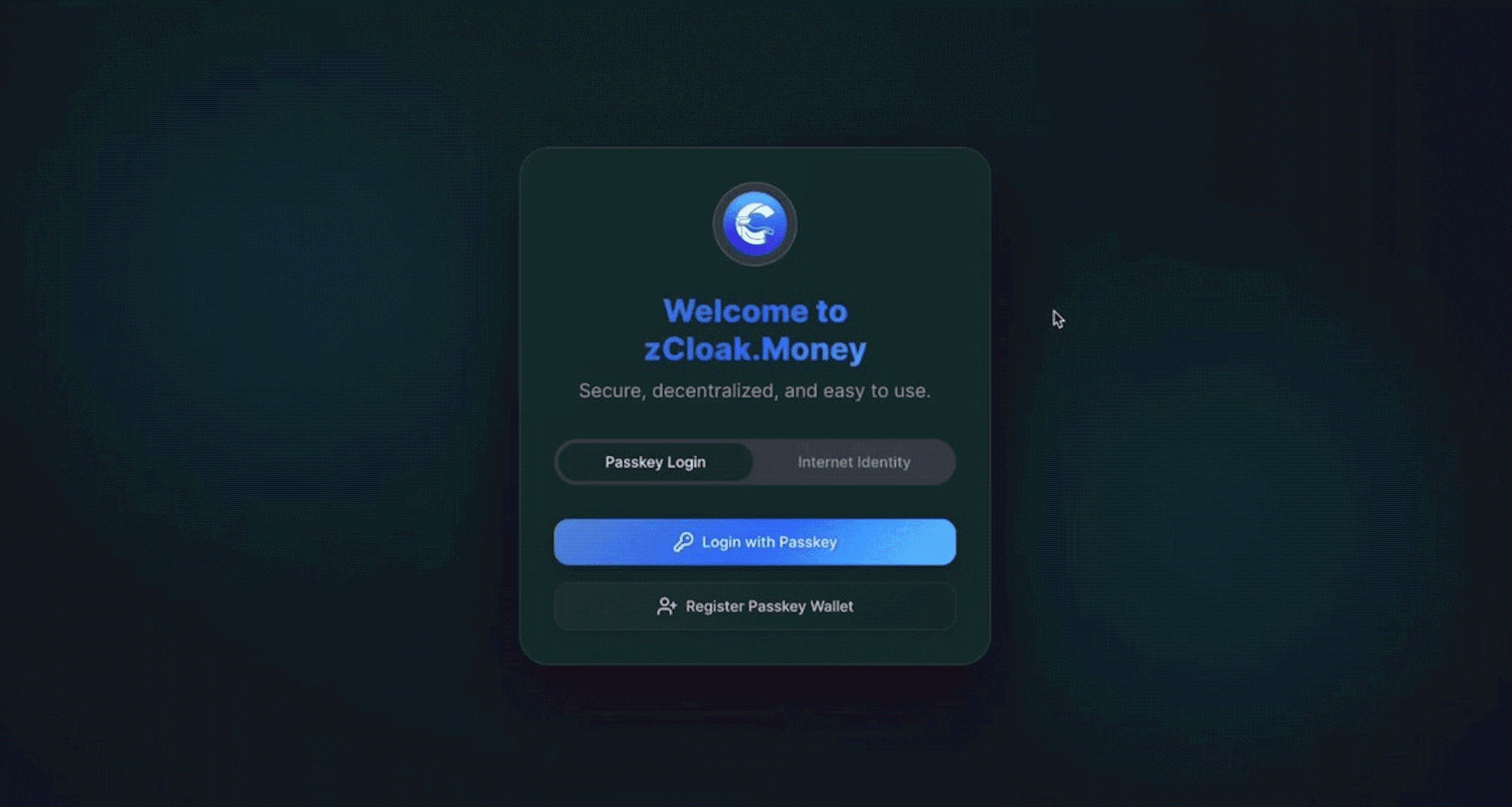

Alcuni team stanno esplorando i wallet Passkey, ma zCloak.Money ha realizzato per primo l’architettura completa:

- Autenticazione tramite Passkey

- Frontend on-chain costruito su ICP

- Chain-key Cryptography per il supporto multi-chain

Questo sistema è già online e in uso reale.

Il frontend immutabile è la chiave

La genialità della combinazione tra Passkey e frontend immutabile è che risolve i problemi di sicurezza su entrambi i fronti. I wallet tradizionali, anche con chiavi sicure, possono essere compromessi se l’interfaccia viene violata. Anche i wallet Passkey con frontend tradizionale restano vulnerabili a DNS hijacking o intrusioni server.

Ma quando il frontend risiede sulla blockchain – immutabile, verificabile e permanente – non c’è più nulla da compromettere. L’interfaccia che l’utente vede e usa è parte integrante del protocollo.

Questa fusione tecnologica crea un risultato senza precedenti: un wallet inespugnabile, non grazie a difese più forti, ma eliminando completamente i punti di attacco.

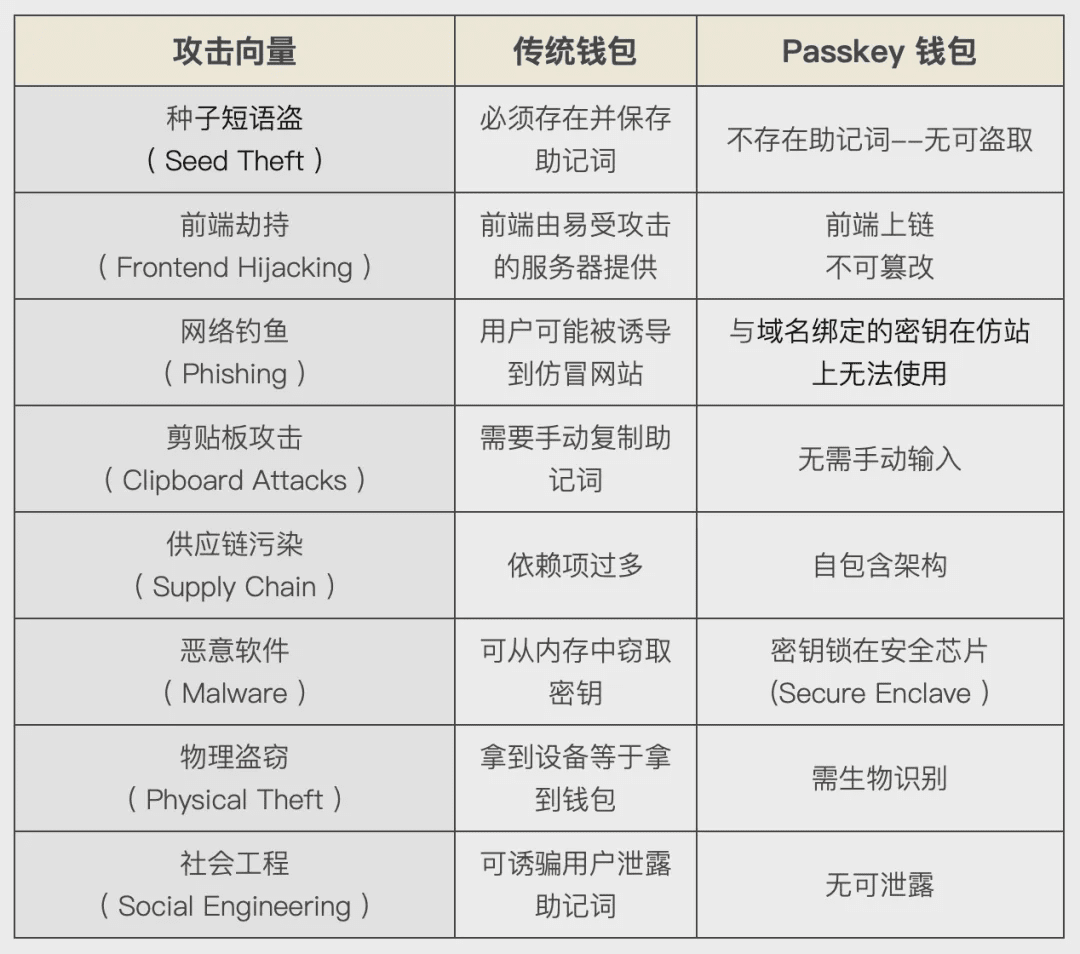

VI. Innovazione architetturale di livello immunitario

Il wallet Passkey non si limita a resistere agli attacchi – li rende logicamente impossibili. La sicurezza non si ottiene costruendo muri più alti, ma tramite immunità architetturale.

Matrice immunitaria

Principi tecnici

L’immunità deriva da differenze architetturali fondamentali:

- La Passkey non può essere estratta o copiata: la chiave privata viene generata e legata permanentemente al chip sicuro. Nessuna funzione può estrarla, nessuna API può leggerla. Nemmeno con accesso root al dispositivo si può accedere.

- L’autenticazione biometrica avviene localmente: i dati biometrici non lasciano mai il dispositivo. Il chip sicuro verifica la biometria e solo dopo permette la firma della chiave, senza alcuna esposizione a richieste di rete o superfici di attacco esterne.

- L’associazione al dominio impedisce i reindirizzamenti: ogni Passkey è crittograficamente legata a un dominio specifico. Anche se un attaccante crea una copia perfetta del sito, la Passkey non funzionerà lì. L’attacco diventa fisicamente impossibile.

- Il frontend immutabile non può essere compromesso: se l’interfaccia wallet è parte del protocollo blockchain e non ospitata su server tradizionali, non ci sono server da attaccare, DNS da violare o CDN da inquinare. L’interfaccia è immutabile come la blockchain stessa.

VII. Il momento Tesla

Così come Tesla non ha creato un motore a combustione migliore, ma ha eliminato il bisogno di benzina, il wallet Passkey non ha più bisogno della seed phrase.

Disruption del modello

Le rivoluzioni tecnologiche seguono uno schema: all’inizio sono sottovalutate (“Se i cavalli vanno bene, perché serve l’auto?”), poi considerate irrealistiche (“Dove si ricarica un’auto elettrica?”), infine diventano il nuovo standard (“Usi ancora la benzina? Che arretrato!”).

Siamo a un punto di svolta: il wallet Passkey sta passando da innovazione a necessità.

Prospettive applicative

Oggi, gli early adopter – aziende crypto-native e vault istituzionali lungimiranti – stanno migrando ai wallet Passkey, ottenendo vantaggi competitivi grazie a sicurezza e operatività superiori.

- Tra 1 e 2 anni: le aziende adottano in massa i wallet Passkey. Con i grandi attacchi che continuano a colpire i wallet tradizionali, le assicurazioni richiedono i wallet Passkey come condizione per la copertura. I board iniziano a chiedere perché i loro vault non usano “il wallet più sicuro”.

- Tra 3 e 5 anni: adozione mainstream. Usare la seed phrase diventa un segnale di rischio, come usare password senza 2FA. I nuovi utenti saltano la seed phrase e usano direttamente la Passkey.

- Futuro: la seed phrase scompare, come i modem dial-up o i floppy disk. L’idea di proteggere miliardi con 24 parole scritte su carta sembrerà assurda come nascondere i soldi sotto il materasso.

La verità nuda e cruda

Ogni rivoluzione tecnologica segue questo schema: resistenza, adozione, dominio. Dal telegrafo al telefono, dalla pellicola al digitale, dal motore a combustione all’auto elettrica. Le tecnologie eccellenti non vincono per miglioramenti incrementali, ma perché rendono obsolete le precedenti.

Il wallet Passkey non è solo un passo avanti, ma rappresenta l’evoluzione del paradigma della sicurezza degli asset digitali.

Conclusione: Il momento della scelta

La soluzione è davanti a noi.

Dopo aver perso 50 miliardi di dollari, il settore crypto è a un bivio: continuare a iterare su un’architettura vulnerabile – installando serrature più robuste su una porta di cartone – o accettare un cambiamento di paradigma nella sicurezza dei wallet.

Il wallet Passkey rappresenta questo cambiamento, non tramite ottimizzazioni locali, ma con una rivoluzione architetturale.

I giganti della tecnologia hanno già dimostrato che la Passkey è il futuro dell’autenticazione. Le prime implementazioni crypto, come zcloak.money, sono già online, dimostrando che sicurezza e comodità non sono in conflitto.

Le rivoluzioni tecnologiche seguono schemi prevedibili: ciò che oggi sembra rivoluzionario, domani sarà lo standard. La domanda non è se il wallet Passkey diventerà la norma, ma quando lo diventerà.

Il momento Tesla dei wallet crypto è arrivato.

L’unica domanda è: sei pronto?

Esclusione di responsabilità: il contenuto di questo articolo riflette esclusivamente l’opinione dell’autore e non rappresenta in alcun modo la piattaforma. Questo articolo non deve essere utilizzato come riferimento per prendere decisioni di investimento.

Ti potrebbe interessare anche

XRP scende sotto i $2 nonostante afflussi di $1B in ETF: quanto può ancora scendere il prezzo?

Le banche digitali hanno da tempo smesso di guadagnare dal settore bancario; la vera miniera d’oro si trova nelle stablecoin e nella verifica dell’identità

La scala degli utenti non equivale alla redditività; stabilità e identità sono il fulcro delle banche digitali.

Oltre al trading, una panoramica dei nuovi progetti di punta e degli aggiornamenti importanti nell'ecosistema Solana

La conferenza Solana Breakpoint 2025 è stata davvero entusiasmante.

Panoramica dei 33 progetti vincitori dell'hackathon Solana Breakpoint 2025

Oltre 9.000 partecipanti hanno formato squadre e presentato 1.576 progetti; in totale, 33 progetti sono stati premiati, tutti considerati come progetti seminali del settore selezionati tra centinaia.