Agenci AI wykorzystują 4,6 mln dolarów w smart kontraktach blockchain, podkreślając pilną potrzebę obrony

Szybkie podsumowanie:

- Najnowsze badania pokazują, że agenci AI mogą autonomicznie identyfikować i wykorzystywać luki w smart kontraktach blockchain.

- Agenci odkryli również nowe, nieznane wcześniej luki typu zero-day w nowo wdrożonych kontraktach, udowadniając, że autonomiczne ataki w rzeczywistych warunkach są możliwe.

- Ten postęp podkreśla gwałtowny wzrost zagrożeń cybernetycznych napędzanych przez AI oraz pilną potrzebę wdrażania proaktywnych strategii obronnych z wykorzystaniem narzędzi AI.

Modele AI wykorzystują luki w smart kontraktach Blockchain

Najnowsze badania wprowadzają SCONE-bench, zestaw testowy składający się z 405 rzeczywistych smart kontraktów wykorzystanych w latach 2020-2025, oceniający zdolności agentów AI do wykrywania i wykorzystywania luk.

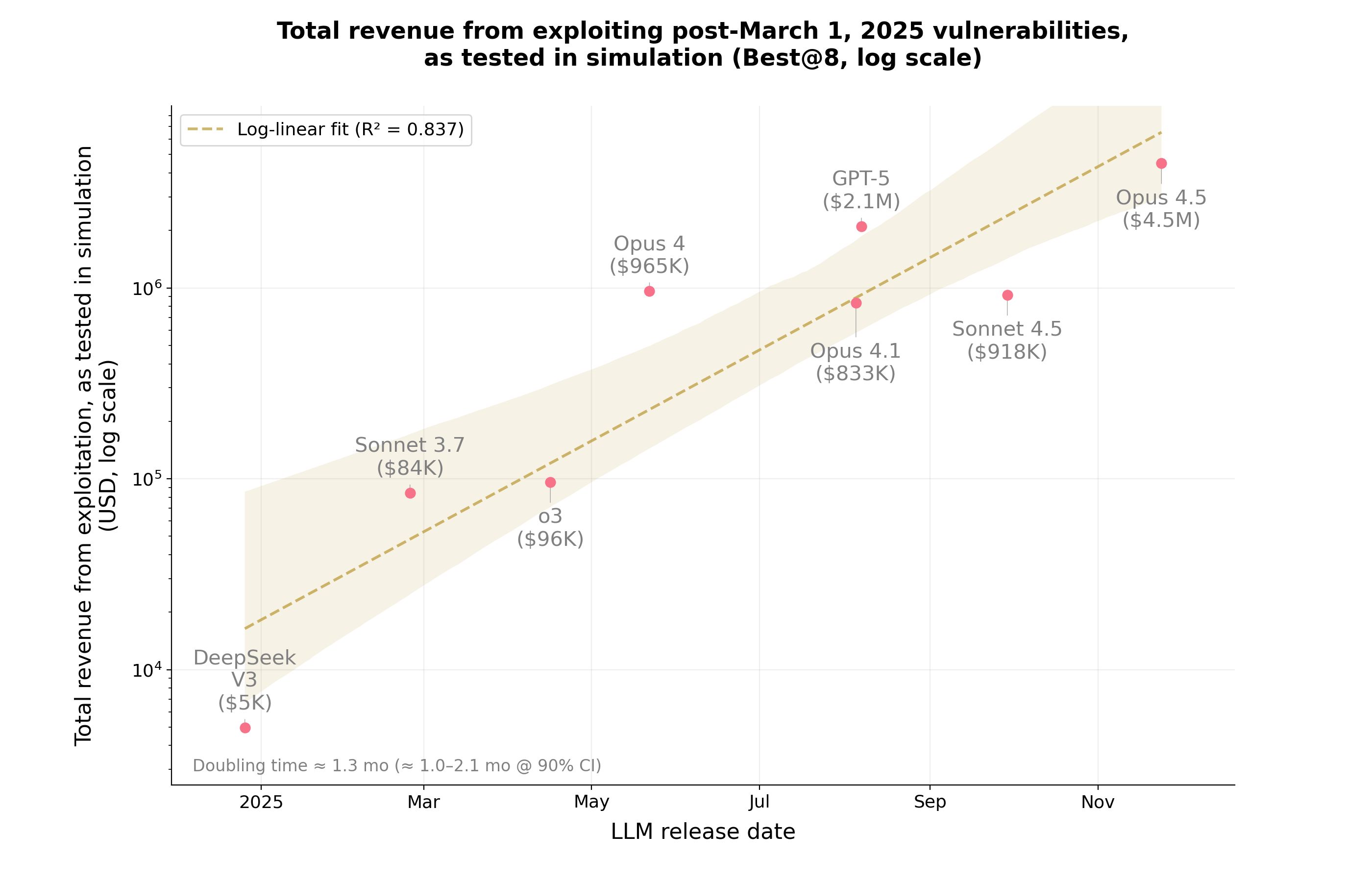

Wiodące modele AI, w tym Claude Opus 4.5, Claude Sonnet 4.5 oraz GPT-5, wygenerowały exploity o wartości 4,6 miliona dolarów na kontraktach wykorzystanych po ich knowledge cutoff w marcu 2025 roku. Pokazuje to rosnący potencjał AI do prowadzenia ofensywnych operacji cybernetycznych w ekosystemach blockchain.

Poza analizą retrospektywną, testowanie 2 849 nowo wdrożonych kontraktów ujawniło dwie nowe luki typu zero-day, które zostały wykorzystane do symulacji zysków w wysokości 3 694 dolarów. Potwierdza to, że AI może autonomicznie wykrywać i wykorzystywać wcześniej nieznane luki, podkreślając rosnące ryzyko cybernetyczne związane z zaawansowanymi agentami AI.

Wpływ ekonomiczny i aspekty techniczne

Source: Anthropic

Source: Anthropic Zestaw testowy mierzy możliwości cybernetyczne AI w bezpośrednich kategoriach finansowych, a nie tradycyjnych wskaźnikach sukcesu, koncentrując się na ekonomicznym wpływie exploitów, co jest kluczowym wskaźnikiem dla interesariuszy ds. bezpieczeństwa.

Na przykład jeden z modeli AI wyekstrahował 3,5 miliona dolarów w symulowanych skradzionych środkach z jednej luki, znacznie przewyższając inne modele, które wykryły ten sam błąd, ale wykorzystały mniejszą wartość. W ciągu ostatniego roku przychody z exploitów podwajały się mniej więcej co 1,3 miesiąca, napędzane przez ulepszenia AI w zakresie korzystania z narzędzi, planowania długoterminowego i odzyskiwania po błędach. Co ciekawe, metryki złożoności, takie jak zawiłość kodu, nie korelowały z opłacalnością exploitów; zamiast tego, to ilość aktywów w podatnych kontraktach determinowała wpływ finansowy. Koszt użycia AI do skanowania kontraktów również gwałtownie spadł, a ocena jednego kontraktu kosztuje średnio zaledwie 1,22 dolara. Te zmiany drastycznie skracają czas, jaki deweloperzy mają na wykrycie i załatanie luk zanim zostaną one wykorzystane.

Podwójne zastosowanie AI w cyberobronie

Chociaż agenci AI wykazują potężne, autonomiczne możliwości ofensywne, te same technologie mają potencjał w obronie, w tym w automatycznym łagodzeniu luk i wzmacnianiu kontraktów. Biorąc pod uwagę wykładniczy wzrost potencjału wykorzystania AI do ataków, wczesne wdrożenie systemów obronnych opartych na AI w przestrzeni blockchain jest niezbędne. Ta zmiana pomoże ograniczyć ryzyko związane z niekontrolowanymi agentami AI, które mogą nieustannie atakować zasoby programistyczne – od smart kontraktów po tradycyjne bazy kodu. Otwarty zasób SCONE-bench umożliwia deweloperom i zespołom ds. bezpieczeństwa przeprowadzanie prewencyjnych testów obciążeniowych smart kontraktów wobec nowych zagrożeń AI, wpisując się w szersze działania mające na celu nadążanie za szybko ewoluującą cyberprzestępczością napędzaną przez AI.

Tymczasem Cocoon, sieć confidential-compute zbudowana przez współzałożyciela Telegrama na The Open Network ($TON), rzuca wyzwanie scentralizowanym gigantom technologicznym takim jak Amazon i Microsoft, aby promować cyfrową wolność i zapobiegać kontroli AI. Oferuje usługi AI chroniące prywatność, które utrzymują poufność danych użytkownika podczas obliczeń. Jest to możliwe dzięki marketplace’owi, w którym właściciele GPU wynajmują moc obliczeniową w zamian za natywny token $TON.

Zastrzeżenie: Treść tego artykułu odzwierciedla wyłącznie opinię autora i nie reprezentuje platformy w żadnym charakterze. Niniejszy artykuł nie ma służyć jako punkt odniesienia przy podejmowaniu decyzji inwestycyjnych.

Może Ci się również spodobać

Kolejna dekada Ethereum: od „weryfikowalnego komputera” do „własności internetu”

Od przekraczania granicy wydajności 1 Gigagas po budowanie architektury Lean Ethereum – Fede, używając najbardziej zaawansowanych szczegółów technicznych i szczerych emocji, pokazał, jak Ethereum może utrzymać swoją dominację w ciągu następnej dekady.

„Bezstopniowa zmiana biegów” w aktualizacji Ethereum Fusaka: ustanowienie szybkiego mechanizmu reakcji na skalowanie L2

Przyszły Ethereum będzie działać jak „bezstopniowa skrzynia biegów”, co oznacza, że rozbudowa Blob nie będzie już musiała być ściśle powiązana z dużymi aktualizacjami wersji.

Każdy kraj jest zadłużony, więc kto jest wierzycielem?

Gdy zadłużenie państw rośnie, pożyczkodawcami nie są siły zewnętrzne, lecz zwykli ludzie, którzy uczestniczą w tym procesie poprzez oszczędności, fundusze emerytalne i system bankowy.

Amazon wprowadza swój własny chip AI Trainium 3, Nvidia odpowiada nową ofensywą.