Новая «изощрённая» фишинговая �атака вывела $3 млн в USDC с мультисиг-кошелька

Неизвестный криптоинвестор потерял более 3 миллионов долларов в результате тщательно скоординированной фишинговой атаки после того, как неосознанно авторизовал вредоносный контракт.

11 сентября блокчейн-исследователь ZachXBT первым сообщил об этом инциденте, раскрыв, что с кошелька жертвы было выведено 3,047 миллиона USDC.

Злоумышленник быстро обменял стейблкоины на Ethereum и перевел полученные средства в Tornado Cash — протокол конфиденциальности, который часто используется для сокрытия происхождения украденных средств.

Как произошла атака

Основатель SlowMist Ю Сян объяснил, что скомпрометированный адрес был мультиподписью Safe с 2 из 4 подписей.

Он пояснил, что взлом начался с двух последовательных транзакций, в которых жертва одобрила переводы на адрес, имитирующий предполагаемого получателя.

Злоумышленник создал мошеннический контракт таким образом, что его первый и последний символы совпадали с легитимным, что затрудняло обнаружение подделки.

Сян добавил, что эксплойт использовал механизм Safe Multi Send, маскируя аномальное одобрение под обычную авторизацию.

Он написал:

«Это аномальное одобрение было трудно обнаружить, потому что оно не являлось стандартным approve.»

По данным Scam Sniffer, злоумышленник заранее подготовился к атаке. Почти за две недели до инцидента он развернул поддельный, но проверенный Etherscan контракт, запрограммировав в нем несколько функций “batch payment”, чтобы он выглядел легитимно.

В день атаки вредоносное одобрение было выполнено через интерфейс приложения Request Finance, что дало злоумышленнику доступ к средствам жертвы.

В ответ Request Finance признала, что злоумышленник развернул поддельную версию их Batch Payment контракта. Компания отметила, что пострадал только один клиент, и подчеркнула, что уязвимость уже устранена.

Тем не менее, Scam Sniffer отметил более широкие опасения по поводу этого фишингового инцидента.

Блокчейн-компания по безопасности предупредила, что аналогичные эксплойты могут возникать по разным причинам, включая уязвимости приложений, вредоносное ПО или расширения браузера, изменяющие транзакции, скомпрометированные фронтенды или перехват DNS.

Более того, использование проверенных контрактов и практически идентичных адресов иллюстрирует, как злоумышленники совершенствуют свои методы для обхода пользовательской проверки.

Публикация New ‘sophisticated’ phishing exploit drains $3M in USDC from multi-sig wallet впервые появилась на CryptoSlate.

Дисклеймер: содержание этой статьи отражает исключительно мнение автора и не представляет платформу в каком-либо качестве. Данная статья не должна являться ориентиром при принятии инвестиционных решений.

Вам также может понравиться

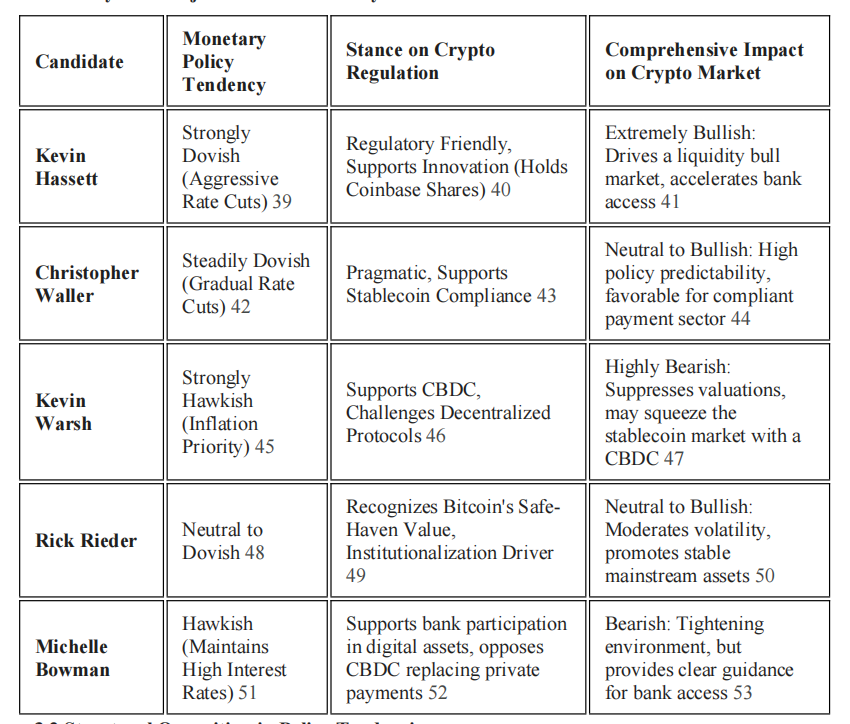

Структурное влияние следующего председателя ФРС на индустрию криптовалют: изменение политики и трансформация регулирования

Смена следующего председателя Федеральной резервной системы станет решающим фактором, формирующим будущую макроэкономическую среду крипт�овалютной индустрии.

Tether: самая крупная, но самая уязвимая опора криптомира

Ранний доступ XOCIETY: революционная игра на Sui, меняющая индустрию блокчейн-гейминга