Passkey-кошелек: момент «Tesla» для криптокошельков

Истинные перемены заключаются не в лучшей защите ключей, а в том, чтобы сделать их невозможными для кражи. Добро пожаловать в эпоху Passkey-кошельков.

Введение: Тайна исчезновения 50 миллиардов долларов

В феврале 2025 года в истории криптовалют произошёл ещё один тяжёлый инцидент: самая доверенная в индустрии мультиподписная схема Safe (Wallet) потеряла 1.6 миллиарда долларов в результате атаки на фронтенд. Это произошло не из-за какой-то сложной уязвимости нулевого дня (Zero-day Exploit) или прорыва в квантовых вычислениях, а из-за проблемы, существующей с момента появления криптовалют: уязвимость пользовательского интерфейса для работы с ключами.

С 2020 года более 50 миллиардов долларов исчезли из кошельков, заявляющих о своей безопасности. Хакерские атаки происходят по одному и тому же сценарию: блокчейн не был взломан, криптография не была скомпрометирована, но средства таинственно исчезают. Неудобная правда такова: «безопасные» кошельки на самом деле не так уж и безопасны — замок достаточно прочен, но мы часто охраняем не ту дверь.

А что если проблема не в мерах защиты, а в самой базовой архитектуре?

I. Активы на блокчейне, ключи в кошельке

Корректировка понятия «кошелёк»

Во-первых, большинство людей не осознают: в кошельке не хранятся криптоактивы, ваш bitcoin не находится на Ledger, а ваш ethereum — не в MetaMask.

Криптоактивы существуют на блокчейне — это неразрушимое, прозрачное «хранилище». Подлинность активов можно проверить, но они не находятся ни в одном кошельке. Блокчейн-хранилище идеально — хакеры не могут его атаковать, оно неизменно и вечно, а в вашем кошельке хранится лишь связка ключей для доступа к этому хранилищу, а не сами активы.

Понимание этого меняет наше восприятие безопасности:

- Хранилище (The Vault): Активы находятся в блокчейн-хранилище — распределены по тысячам узлов и защищены математическим консенсусом.

- Ключ / Приватный ключ (Private Key): Единственный способ открыть хранилище — если эта строка символов утечёт, вы теряете полный контроль над активами.

- Публичный ключ / Адрес (Public Address): Адрес актива на блокчейне — можно безопасно делиться, как электронным почтовым адресом.

- Цифровая подпись (Digital Signature): Не подделываемое разрешение — математическое доказательство, позволяющее провести транзакцию.

- Транзакция (Transaction): Подписанная инструкция, после чего актив может быть перемещён.

Поняв эту логику, становится ясно, с какими вызовами безопасности сталкиваются кошельки: активы на блокчейне очень защищены, а каждая хакерская атака, каждое воровство, каждая потеря — это результат того, что кто-то получил доступ к ключу через уязвимость.

Проблема, которая двигала эволюцию кошельков 15 лет, проста и сложна одновременно: как защитить ключ?

II. Эволюция четырёх поколений технологий управления ключами

История криптокошельков — это, по сути, история сокрытия ключей. Каждое технологическое новшество в кошельках училось на ошибках предыдущего поколения, но неизбежно вносило новые уязвимости. Возможно, пришло время решать проблему на уровне архитектуры.

Первое поколение: программные кошельки / горячие кошельки (2009 — по настоящее время)

Изначальное решение было логичным, но устаревшим: зашифровать ключ и скрыть его за паролем. Программные кошельки хранят приватный ключ пользователя на устройстве, обычно в виде мнемонической фразы (12 или 24 слова). Пользователям постоянно советуют записывать фразу на бумаге и хранить её в безопасности, никогда не терять.

Этот способ кажется простым, но на самом деле полон уязвимостей: программное обеспечение может быть взломано, компьютер может заразиться вирусом, вредоносное ПО может подменить адрес в буфере обмена, фишинговые сайты могут украсть мнемоническую фразу, а расширения браузера тоже могут быть скомпрометированы. Сегодня уязвимости программных кошельков уже привели к потерям на миллиарды долларов, и эти потери продолжают расти ежедневно.

Ключ, находящийся в программном обеспечении, очень уязвим.

Второе поколение: аппаратные кошельки / холодные кошельки (2014 — по настоящее время)

Ответом индустрии стала физическая изоляция (Isolation): аппаратные кошельки, такие как Ledger и Trezor, хранят ключи офлайн, в специальном оборудовании, не подключённом к интернету. Ключи находятся в защищённом чипе, транзакции подписываются внутри устройства, что исключает риск заражения вредоносным ПО.

Но появились новые проблемы: аппаратные кошельки крайне неудобны в использовании — представьте, что вы носите USB-устройство, чтобы купить кофе. Их можно потерять, украсть или повредить в повседневной жизни. Атаки на цепочку поставок (Supply Chain Attack) могут внедрить вредоносный код ещё до того, как устройство попадёт к пользователю. Известная утечка пользовательских данных Ledger раскрыла адреса миллионов пользователей, что позволило хакерам перенести атаки из онлайна в офлайн.

Изоляция действительно повышает безопасность, но жертвует удобством.

Третье поколение: кошельки с многосторонними вычислениями (MPC) (2018 — по настоящее время)

Кошельки с многосторонними вычислениями (MPC) предложили иной подход: ключ разбивается на фрагменты, ни один участник не владеет им полностью, для подписания транзакции требуется сотрудничество нескольких сторон, но сам ключ нигде не собирается полностью.

Корпоративные клиенты были довольны: наконец-то можно управлять кошельком на уровне компании без риска утечки мнемонической фразы. Но MPC вновь вводит то, что криптомир пытался устранить — доверие: пользователи зависят от кастодиальных сервисов, которые могут сговориться, исчезнуть, быть взломаны или просто отказать в обслуживании.

14 октября 2025 года провайдер MPC-кошельков Privy отключил серверы на 2 часа из-за перегрузки сети, в результате чего сотни тысяч пользователей не смогли провести транзакции. Кроме того, внедрение MPC-кошельков сложно и дорого, а по сути, фрагменты ключа доверяются другим. Всё больше регуляторов считают, что MPC — это частичное хранение, а не настоящая самостоятельная кастодия.

Децентрализация доверия лучше централизации, но всё равно требует доверия людям.

Четвёртое поколение: кошельки Passkey (2024 — по настоящее время)

Четвёртое поколение кошельков — это радикальный архитектурный сдвиг: ключ не скрывается и не делится, а навсегда запечатывается в защищённом чипе вашего устройства — том же, что защищает Apple Pay и Google Pay. Ключ существует, но его невозможно извлечь, экспортировать или украсть, он используется только после биометрической аутентификации пользователя.

Нет мнемонических фраз, нет аппаратных устройств, нет третьих сторон.

Хронология эволюции

- 2009: первые bitcoin-кошельки, локальное хранение ключей

- 2014: Ledger выпускает первый потребительский аппаратный кошелёк

- 2018: MPC-технологии внедряются в институциональном секторе

- 2025: первый корпоративный Passkey-кошелёк (zCloak.Money) выходит на рынок

- 2025 ~ 2027: начинается массовый переход на Passkey-кошельки

Каждое поколение кошельков решало ключевые недостатки предыдущего, но приносило новые проблемы. Пользователям всегда приходилось выбирать между безопасностью и удобством, а Passkey-кошелёк — первое решение, предлагающее и то, и другое одновременно.

III. Смертельный недостаток — уязвимый интерфейс

В индустрии есть малоизвестный факт: первые три поколения кошельков имеют смертельный недостаток, не связанный с хранением ключей.

Независимо от того, используете ли вы программный, аппаратный или MPC-кошелёк, доступ к ним осуществляется через инфраструктуру Web2:

- Фронтенд/приложение размещается на централизованном сервере (может быть скомпрометирован)

- DNS может быть скомпрометирован (перенаправляет пользователя на поддельный сайт)

- Расширение браузера может быть заменено (на вредоносную версию)

- Веб-интерфейс может быть фишинговым (идеальная копия может украсть ключи пользователя)

Атака на Safe (Wallet) с потерей 1.6 миллиарда долларов полностью это доказала: если интерфейс для доступа к кошельку можно взломать, то безопасность хранения ключей теряет смысл.

Проблема индустрии сейчас в следующем:

- Первое поколение программных кошельков: мнемоническая фраза зашифрована военными технологиями, но доступ осуществляется через автоматически обновляемое/распространяемое централизованным сервером расширение браузера или приложение.

- Второе поколение аппаратных кошельков: ваш ключ хранится в не поддающемся взлому защищённом оборудовании, но управляется через десктопное ПО, скачанное с потенциально скомпрометированного сайта.

- Третье поколение MPC-кошельков: ключ распределён между участниками с помощью передовых криптографических методов, но веб-портал управляется традиционной инфраструктурой.

Это как иметь неразрушимое хранилище, но поставить к нему картонную дверь.

Каждое поколение кошельков было одержимо защитой ключа, но не защищало интерфейс доступа пользователя. Хакеры очень умны: пока команды безопасности создают всё более сложные замки, злоумышленники просто меняют дверь.

Вот боль, которую решает четвёртое поколение кошельков — оно защищает и ключ, и интерфейс.

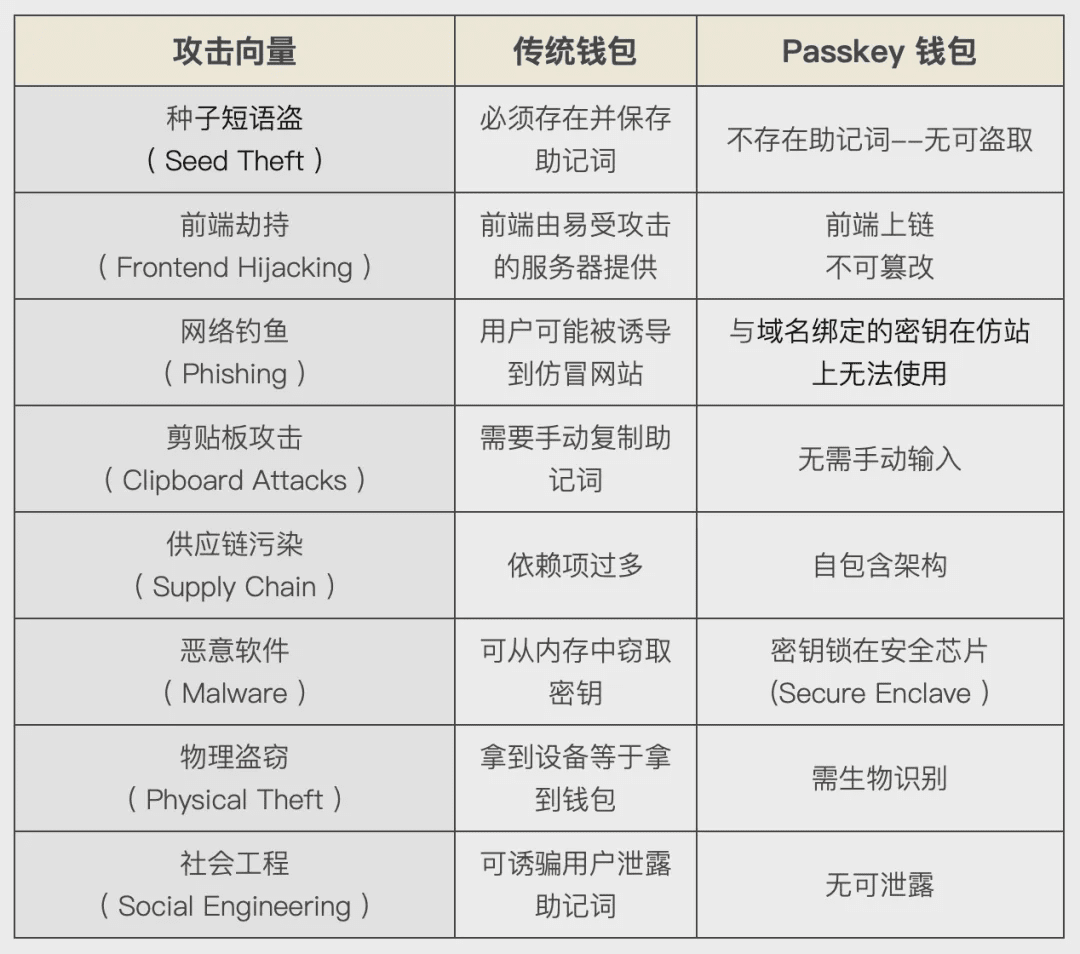

IV. Классификация атак на кошельки

Чтобы понять, почему Passkey-кошелёк революционен, нужно понять, как крадут криптоактивы. Используя уязвимости архитектуры, эти атаки делятся на четыре типа.

Атаки на фронтенд/интерфейс (Frontend / Interface Attacks)

Самые разрушительные атаки нацелены не на блокчейн или кошелёк, а на интерфейс. DNS-атаки перенаправляют пользователя на идентичный поддельный сайт. Упомянутая выше атака на Safe (Wallet) работала именно так: злоумышленники взломали фронтенд и внедрили вредоносный код, и когда пользователь подписывал, как ему казалось, обычную транзакцию, его кошелёк опустошался.

Атаки через расширения браузера столь же коварны: взломав аккаунт разработчика и выпустив вредоносное обновление или заставив пользователя скачать вредоносный скрипт, злоумышленники заменяют безопасное расширение на вредоносное. Пользователь доверяет знакомому интерфейсу, не подозревая, что каждая транзакция отправляет активы хакеру.

Кража мнемонической фразы (Seed Phrase Theft)

12 или 24 слова, защищающие миллиарды долларов в криптоактивах, на самом деле очень уязвимы. Методы атаки включают:

- Физическая кража: фотографирование или похищение записанной фразы.

- Цифровая кража: вредоносное ПО сканирует и распознаёт характерные паттерны фразы.

- Социальная инженерия: мошенники под видом поддержки убеждают пользователя «подтвердить» свою фразу.

- Поддельные генераторы фраз: создают заранее известные, уязвимые фразы.

Утечка мнемонической фразы означает полную и безвозвратную потерю — восстановить, оспорить или отменить невозможно.

Фишинговые операции (Phishing Operations)

Криптофишинг превратился в индустрию мошенничества. Типичные схемы:

- Фишинг разрешений (Approval Phishing): обманом заставляют пользователя дать неограниченные права на токены.

- Ложные airdrop’ы: создают ощущение срочности, чтобы снизить бдительность пользователя.

- Клонирование сайтов: 1:1 копии популярных DeFi-сайтов для кражи учётных данных и мнемонических фраз.

В интернете идеальная имитация стоит дёшево, даже эксперты могут попасться.

Компрометация цепочки поставок (Supply Chain Compromises)

Современные программные системы зависят друг от друга, что создаёт массу точек атаки. Скомпрометированный npm-пакет (JavaScript-библиотека) может затронуть тысячи кошельков, обновление прошивки аппаратного кошелька может внедрить бэкдор, а вредоносный код может быть активирован спустя месяцы после установки.

Атака на Ledger Connect Kit — типичный пример: заражённая библиотека одновременно затронула несколько DeFi-приложений, опустошив кошельки по всей экосистеме.

V. Появление Passkey-кошельков

Что такое Passkey?

Passkey — это не какая-то новая криптографическая технология. Это система цифровой аутентификации будущего, в которую Apple, Google и Microsoft инвестировали миллиарды долларов. Когда вы разблокируете iPhone с помощью FaceID, входите в GitHub через TouchID или используете Windows Hello, вы уже используете Passkey.

Сегодня крупнейшие мировые технологические и финансовые компании уже внедрили эту систему: Binance, Coinbase и PayPal используют Passkey для защиты миллионов аккаунтов, Amazon, Google и Microsoft сделали её стандартом безопасности. Эта технология, основанная на стандартах WebAuthn / FIDO2, прошла проверку миллиардами пользователей.

Прорыв в том, что эта зрелая технология теперь применяется к криптокошелькам.

Как Passkey меняет модель безопасности:

- Биометрическая аутентификация: лицо или отпечаток пальца пользователя — единственный способ доступа.

- Безопасность, привязанная к домену: каждый Passkey связан с определённым доменом, что делает фишинг математически невозможным.

- Нет общих секретов: в отличие от паролей или мнемонических фраз, Passkey никогда не покидает устройство пользователя.

- Аппаратная поддержка: ключ хранится в защищённом чипе устройства (Secure Enclave), том же, что защищает платёжные данные.

Когда Apple сделала Passkey стандартом в iOS 16, это было не просто улучшение паролей — это была их полная отмена. Та же революция приходит и в криптовалюты.

Полная архитектура (The Complete Architecture)

Современная реализация Passkey-кошельков объединяет три ключевых слоя, которые работают вместе, обеспечивая беспрецедентную безопасность.

Уровень 1: Passkey в защищённом чипе

Приватный ключ генерируется и навсегда хранится в защищённом чипе устройства. Он не хранится в программном обеспечении, даже пользователь не может получить к нему доступ. Его единственная функция — подписывать транзакции после аутентификации пользователя.

Уровень 2: Неизменяемый фронтенд (Immutable Frontend)

Интерфейс Passkey-кошелька больше не размещается на традиционном сервере, а полностью деплоится на блокчейне. Такой фронтенд нельзя изменить или заменить — он вечен, как сам блокчейн.

Уровень 3: Прямое выполнение на блокчейне (Direct Blockchain Execution)

Транзакции отправляются напрямую с аутентифицированного устройства в блокчейн — без промежуточных серверов, API-ключей или централизованной инфраструктуры, подверженной атакам.

Практическое применение

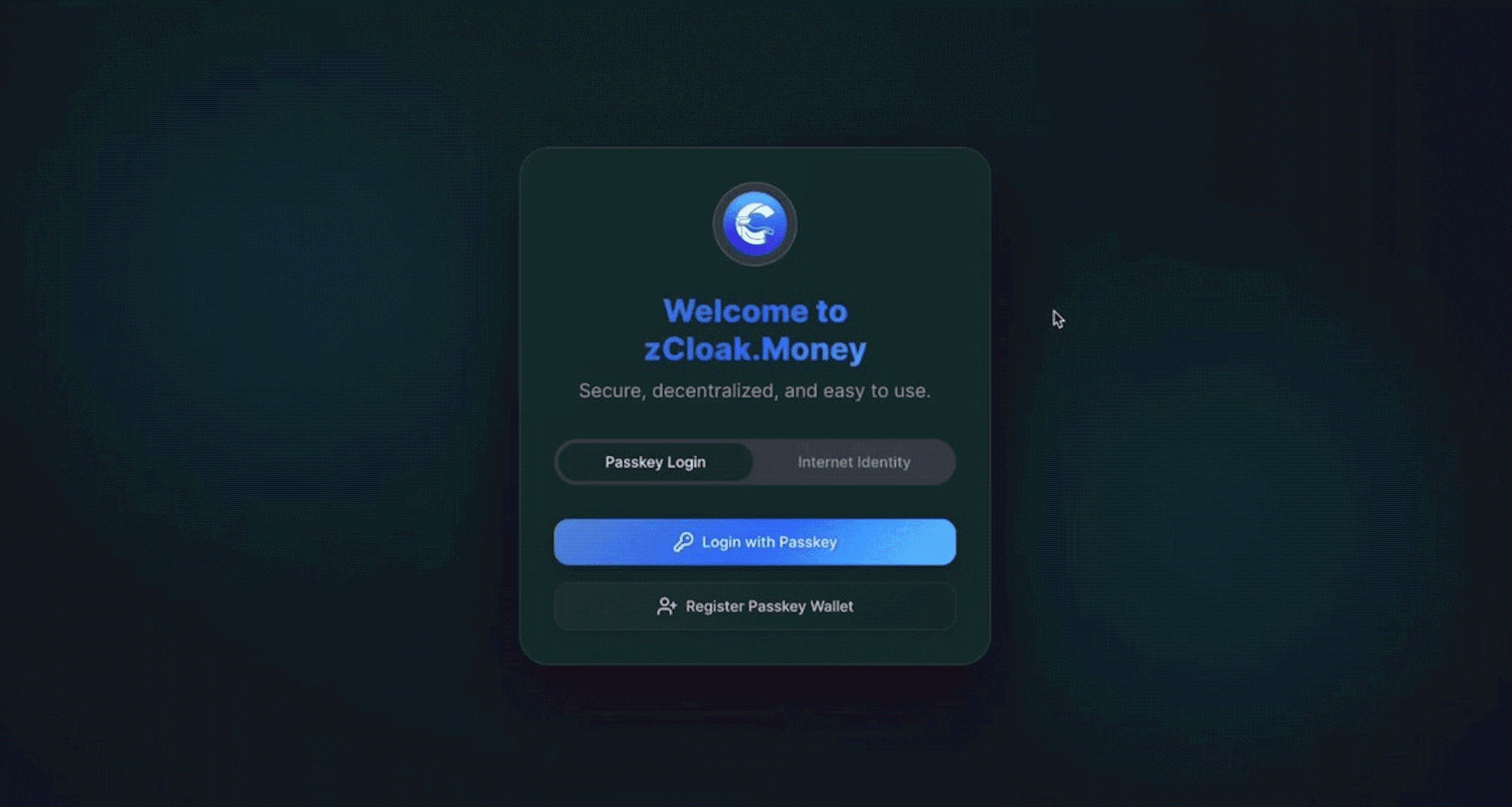

Сегодня несколько команд исследуют Passkey-кошельки, но zCloak.Money первой реализовала полную архитектуру:

- Аутентификация через Passkey

- ICP строит фронтенд на блокчейне

- Chain-key Cryptography обеспечивает поддержку мультицепей

Эта система уже запущена и используется на практике.

Ключевой неизменяемый фронтенд

Гениальность сочетания Passkey с неизменяемым фронтендом в том, что оно решает проблему безопасности на обоих концах. В традиционных кошельках, даже если ключи максимально защищены, взлом интерфейса может привести к катастрофе. Passkey-кошельки с традиционным веб-фронтендом всё равно уязвимы для DNS-атак или взлома серверов.

Но если сам фронтенд размещён на блокчейне — неизменяем, проверяем и вечен — взламывать уже нечего. Интерфейс кошелька становится частью самого протокола.

Это сочетание технологий создаёт беспрецедентный результат: неуязвимый кошелёк, который не требует более сильной защиты, а полностью устраняет точки атаки.

VI. Архитектурная революция иммунитета

Passkey-кошелёк не просто противостоит атакам — он делает большинство атак невозможными на логическом уровне. Безопасность достигается не укреплением стен, а архитектурным иммунитетом.

Иммунная матрица

Технические принципы

Этот иммунитет основан на фундаментальных архитектурных различиях:

- Passkey невозможно извлечь или скопировать: приватный ключ генерируется и навсегда привязывается к защищённому чипу, нет функции для его извлечения, нет API для его чтения, даже с root-доступом к устройству получить его невозможно.

- Биометрическая аутентификация выполняется локально: данные лица или отпечатка пальца никогда не покидают устройство пользователя, чип проверяет биометрию и только после этого разрешает использование ключа, не завися от сетевых запросов, внешней проверки или атакуемых поверхностей.

- Привязка к домену предотвращает редиректы: каждый Passkey криптографически связан с определённым доменом, даже если злоумышленник создаст идеальную копию сайта, Passkey там просто не сработает — атака становится физически невозможной.

- Неизменяемый фронтенд нельзя взломать: если интерфейс кошелька — часть блокчейн-протокола, а не традиционного веба, то нет сервера для атаки, нет DNS для перехвата, нет CDN для заражения — интерфейс неизменяем, как сам блокчейн.

VII. Момент Tesla

Как Tesla не сделала лучший бензиновый двигатель, а полностью устранила потребность в бензине, так и Passkey-кошелёк больше не нуждается в мнемонических фразах.

Переворот модели

Технологические революции всегда проходят по схожему сценарию: сначала их игнорируют («Зачем машина, если лошадь хорошо бегает?»), потом считают нереалистичными («Где заряжать электромобиль?»), а затем они становятся новым стандартом («Ты всё ещё на бензине? Это же каменный век!»).

Мы находимся на переломном этапе: Passkey-кошельки переходят из разряда инноваций в разряд необходимости.

Перспективы применения

Сегодня ранние пользователи — крипто-нативные компании и дальновидные институциональные хранилища — переходят на Passkey-кошельки, получая конкурентное преимущество благодаря безопасности и удобству.

- Через 1–2 года: компании массово внедряют Passkey-кошельки, после очередных крупных атак страховщики требуют их для покрытия, а советы директоров спрашивают, почему их хранилище не использует «самый безопасный кошелёк».

- Через 3–5 лет: массовое принятие, использование мнемонических фраз становится тревожным сигналом, как отсутствие 2FA при пароле. Новые пользователи сразу переходят на Passkey.

- В будущем: мнемонические фразы исчезнут, как модемы или дискеты. Идея защищать миллиарды долларов 24 словами на бумажке будет казаться такой же нелепой, как хранить деньги под матрасом.

Простая правда

Каждая технологическая революция проходит этапы: сопротивление, принятие, доминирование. Телеграф — телефон, плёнка — цифра, ДВС — электромобиль. Лучшая технология побеждает не постепенным улучшением, а полной неактуальностью предыдущей.

Passkey-кошелёк — это не просто шаг вперёд, это эволюция модели безопасности цифровых активов.

Заключение: Время выбора

Решение уже перед глазами.

Потеряв 50 миллиардов долларов, криптоиндустрия стоит на распутье: продолжать совершенствовать уязвимую архитектуру — ставить всё более прочные замки на картонную дверь — или принять новый подход к безопасности кошельков.

Passkey-кошелёк — это такой подход: не локальная оптимизация, а архитектурная революция.

Технологические гиганты уже доказали, что Passkey — будущее аутентификации. Первый криптопример — zcloak.money — уже работает, доказывая, что безопасность и удобство не исключают друг друга.

Технологические революции предсказуемы: то, что сегодня кажется революцией, завтра станет стандартом. Вопрос не в том, станет ли Passkey-кошелёк нормой, а в том, когда это произойдёт.

Момент Tesla для криптокошельков уже наступил.

Единственный вопрос: готовы ли вы?

Дисклеймер: содержание этой статьи отражает исключительно мнение автора и не представляет платформу в каком-либо качестве. Данная статья не должна являться ориентиром при принятии инвестиционных решений.

Вам также может понравиться

XRP опускается ниже $2 несмотря на приток $1 млрд в ETF: насколько ещё может упасть цена?

Цифровые банки давно перестали зарабатывать на банковских услугах; настоящая золотая жила — это стейблкоины и верификация личности

Масштаб пользовательской базы не равен прибыльности, стабильность и идентичность являются основой цифрового банкинга.

Помимо торговли: обзор звездных новых проектов и важных обновлений в экосистеме Solana

Конференция Solana Breakpoint 2025 была по-настоящему насыщенной и захватывающей.

Быстрый обзор 33 победителей хакатона Solana Breakpoint 2025

Более 9000 участников сформировали команды и представили 1576 проектов, из которых 33 проекта получили награды — это действительно отборные отраслевые стартапы, прошедшие жесткий конкурс.