Hackers da DPRK usam 'EtherHiding' para hospedar malware nas blockchains Ethereum e BNB, diz Google

O Threat Intelligence Group do Google alertou que a Coreia do Norte está utilizando EtherHiding—um malware que se esconde em smart contracts de blockchain e permite o roubo de criptomoedas—em suas operações de ciberataque, enquanto 2025 se encaminha para ser um ano recorde de assaltos cripto pelo estado desonesto.

Embora os pesquisadores do Google tenham afirmado que o EtherHiding tem sido usado por agentes de ameaça motivados financeiramente abusando do blockchain para distribuir infostealers desde pelo menos setembro de 2023, esta é a primeira vez que observaram seu uso por um estado-nação. O malware é particularmente resistente aos métodos convencionais de remoção e bloqueio.

“O EtherHiding apresenta novos desafios, já que campanhas tradicionais geralmente eram interrompidas bloqueando domínios e IPs conhecidos,” disseram os pesquisadores em um post no blog, destacando smart contracts na BNB Smart Chain e Ethereum como tendo hospedado código malicioso. Os autores do malware poderiam “aproveitar o blockchain para realizar estágios adicionais de propagação do malware, já que os smart contracts operam de forma autônoma e não podem ser desligados,” acrescentaram.

Embora pesquisadores de segurança possam alertar a comunidade marcando um contrato como malicioso em scanners oficiais de blockchain, eles observaram que “atividades maliciosas ainda podem ser realizadas.”

A ameaça hacker norte-coreana

Hackers norte-coreanos já roubaram mais de US$ 2 bilhões até agora este ano, sendo a maior parte proveniente do ataque de US$ 1,46 bilhão à exchange de criptomoedas Bybit em fevereiro, de acordo com um relatório de outubro da empresa de análise de blockchain Elliptic.

A DPRK também foi responsabilizada por ataques à LND.fi, WOO X e Seedify, além de outros trinta hacks, elevando o total roubado pelo país até o momento para mais de US$ 6 bilhões. Esses fundos, segundo agências de inteligência, ajudam a financiar os programas de armas nucleares e mísseis do país.

Obtendo recursos por meio de uma combinação de engenharia social, implantação de malware e espionagem cibernética sofisticada, a Coreia do Norte desenvolveu uma variedade de táticas para acessar sistemas financeiros ou dados sensíveis de empresas. O regime já demonstrou estar disposto a ir muito longe para isso, incluindo a criação de empresas falsas e o direcionamento de desenvolvedores com ofertas de emprego falsas.

Casos relatados ao Decrypt também mostram que grupos hackers norte-coreanos agora estão contratando não-coreanos para servirem de fachada e ajudá-los a passar em entrevistas para conseguir empregos em empresas de tecnologia e cripto, já que empregadores estão mais atentos a norte-coreanos se passando por pessoas de outros lugares em entrevistas. Os atacantes também podem atrair vítimas para reuniões por vídeo ou gravações de podcasts falsos em plataformas que, em seguida, exibem mensagens de erro ou solicitam downloads de atualizações que contêm código malicioso.

Hackers norte-coreanos também têm como alvo a infraestrutura web convencional, carregando mais de 300 pacotes de código malicioso no registro npm, um repositório de software open-source usado por milhões de desenvolvedores para compartilhar e instalar softwares em JavaScript.

Como funciona o EtherHiding?

A mais recente mudança da Coreia do Norte para incluir o EtherHiding em seu arsenal foi rastreada até fevereiro de 2025, e desde então o Google afirmou ter monitorado o UNC5342—um agente de ameaça norte-coreano ligado ao grupo de hackers FamousChollima—incorporando o EtherHiding em sua campanha de engenharia social Contagious Interview.

O uso do malware EtherHiding envolve a inserção de código malicioso nos smart contracts de blockchains públicas, e então o direcionamento de usuários por meio de sites WordPress infectados com um pequeno trecho de código JavaScript.

“Quando um usuário visita o site comprometido, o script de carregamento é executado em seu navegador,” explicaram os pesquisadores do Google. “Esse script então se comunica com o blockchain para recuperar a carga maliciosa principal armazenada em um servidor remoto.”

Eles acrescentaram que o malware utiliza uma chamada de função somente leitura (como eth_call), que não cria uma transação no blockchain. “Isso garante que a recuperação do malware seja furtiva e evite taxas de transação (ou seja, taxas de gás),” observaram. “Uma vez obtida, a carga maliciosa é executada no computador da vítima. Isso pode levar a várias atividades maliciosas, como exibir páginas de login falsas, instalar malware de roubo de informações ou implantar ransomware.”

Os pesquisadores alertaram que isso “ressalta a evolução contínua” das táticas dos cibercriminosos. “Em essência, o EtherHiding representa uma mudança para a próxima geração de hospedagem à prova de balas, onde as características inerentes da tecnologia blockchain são reaproveitadas para fins maliciosos.”

Aviso Legal: o conteúdo deste artigo reflete exclusivamente a opinião do autor e não representa a plataforma. Este artigo não deve servir como referência para a tomada de decisões de investimento.

Talvez também goste

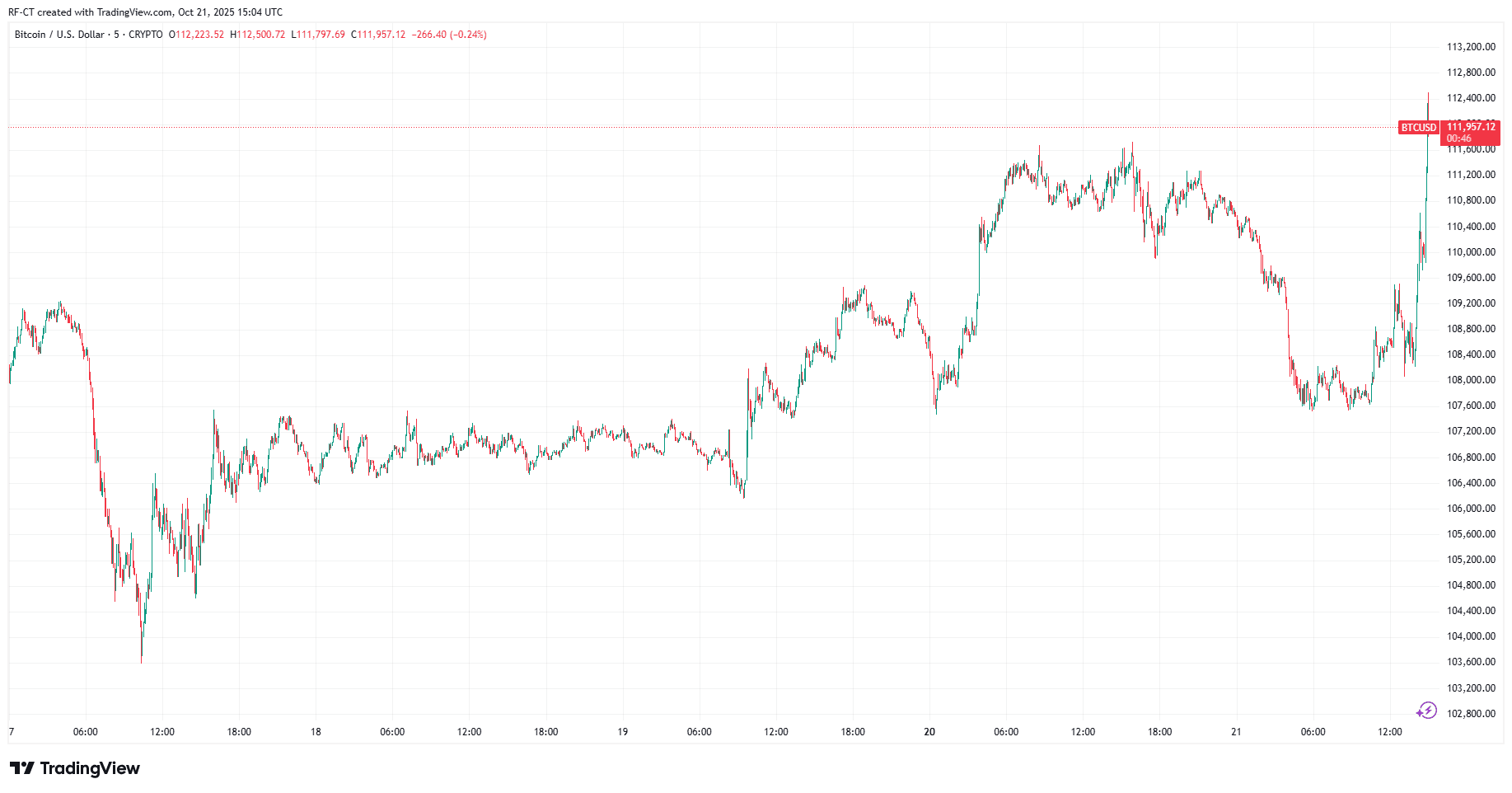

Bitcoin ultrapassa a marca de 112.000 dólares, Federal Reserve abre as portas para as criptomoedas: o que vem a seguir?

O Bitcoin disparou para acima de 112 mil dólares depois que o Federal Reserve dos Estados Unidos sinalizou que permitirá que empresas de criptomoedas acessem sua rede de pagamentos. O que isso significa para o Bitcoin e para o mercado mais amplo?

Evernorth XRP Treasury: Captação de US$ 1 bilhão para expandir a adoção do XRP

Resumo rápido gerado por IA, revisado pela redação. A Evernorth planeja levantar mais de 1 bilhão de dólares por meio de uma fusão com uma SPAC para construir o maior tesouro de XRP. Ripple, SBI Holdings, Pantera Capital e outros investidores estão apoiando a iniciativa. O objetivo do tesouro é aumentar a adoção do XRP, a estabilidade do mercado e a participação institucional. A estratégia da Evernorth mostra como o setor cripto e as finanças tradicionais podem colaborar para impulsionar a utilidade dos ativos digitais.

Google Cloud impulsiona desenvolvedores da Etherlink com US$ 200 mil em créditos e suporte Web3