Portfele, ostrzeżenia i słabe ogniwa

Najważniejsze są podstawowe zasady bezpieczeństwa.

Najważniejsze są podstawowe nawyki związane z bezpieczeństwem.

Autor: Prathik Desai

Tłumaczenie: Block unicorn

Wszystko zaczyna się od jednej wiadomości. Wizerunek marki wygląda bardzo wiarygodnie, logo jest zgodne z oczekiwaniami, a profil na LinkedIn pokazuje, że macie kilku wspólnych znajomych. Rekruter twierdzi, że znalazł Twój projekt na GitHubie i chce zaoferować Ci kontrakt w dobrze finansowanej firmie łączącej AI z protokołem DeFi. Szybko przeglądasz ich stronę internetową. Projekt strony jest przejrzysty i płynny, treść wydaje się wiarygodna, ale wszystkie spodziewane miejsca są wypełnione żargonem branżowym. Na stronie znajduje się test selekcyjny, którego treść przesyłana jest w formie pliku ZIP.

Po rozpakowaniu uruchamiasz od razu instalator – na ekranie przez chwilę pojawia się komunikat o autoryzacji portfela. Bez zastanowienia klikasz potwierdzenie. Nic się nie dzieje, komputer nie zawiesza się. Pięć minut później Twój portfel Solana zostaje wyczyszczony do zera.

To nie jest fikcja. To niemal dokładny przebieg licznych ataków powiązanych z północnokoreańskimi grupami hakerskimi, zarejestrowanych przez ekspertów ds. analizy blockchain w 2025 roku. Wykorzystują oni fałszywe rekrutacje, zainfekowane testy w plikach oraz złośliwe oprogramowanie do przejmowania portfeli.

W dzisiejszym artykule przedstawię ewolucję metod ataków na kryptowaluty w 2025 roku oraz sposoby ochrony przed najczęstszymi atakami on-chain.

Przejdźmy do sedna sprawy.

Największa zmiana w atakach kryptowalutowych w 2025 roku

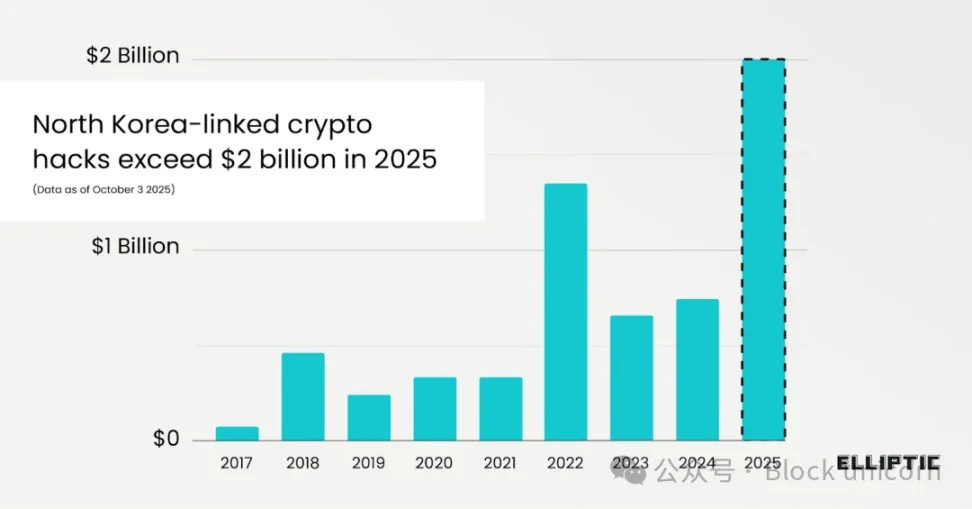

Od stycznia do września 2025 roku hakerzy powiązani z Koreą Północną ukradli kryptowaluty o wartości przekraczającej 2 miliardy dolarów. Według firmy analitycznej Elliptic, rok 2025 stał się rokiem o najwyższej wartości przestępstw związanych z aktywami cyfrowymi w historii.

Największa pojedyncza strata pochodzi z lutowego ataku na giełdę Bybit, który kosztował tę platformę 1.4 miliarda dolarów. Łączna wartość skradzionych przez północnokoreański reżim aktywów kryptowalutowych przekroczyła już 6 miliardów dolarów.

Poza szokującymi liczbami, najbardziej uderzająca w raporcie Elliptic jest zmiana sposobu wykorzystywania luk w kryptowalutach. Raport wskazuje, że „większość ataków hakerskich w 2025 roku była przeprowadzana za pomocą ataków socjotechnicznych”, co stanowi wyraźny kontrast wobec wcześniejszych przypadków, gdy Korea Północna zdobywała ogromne środki poprzez ataki na infrastrukturę. Przykładami są głośne ataki na Ronin Network w 2022 i 2024 roku oraz atak na The DAO w 2016 roku.

Obecnie luki bezpieczeństwa przesunęły się z infrastruktury na czynnik ludzki. Raport Chainalysis wskazuje również, że w 2024 roku wycieki kluczy prywatnych stanowiły największy odsetek kradzieży kryptowalut (43,8%).

Jest oczywiste, że wraz z rozwojem kryptowalut i wzrostem bezpieczeństwa na poziomie protokołów i blockchaina, atakujący coraz częściej kierują swoje działania na osoby posiadające klucze prywatne.

Tego typu ataki stają się coraz bardziej zorganizowane, a nie przypadkowe i indywidualne. Ostatnie komunikaty FBI oraz CISA, a także doniesienia medialne, opisują powiązane z Koreą Północną działania, które łączą fałszywe oferty pracy dla inżynierów kryptowalut, zainfekowane portfele oraz złośliwe działania w społecznościach open source. Choć narzędzia wykorzystywane przez hakerów są techniczne, punktem wejścia ataku jest ludzka psychika.

Atak na Bybit to największa pojedyncza kradzież kryptowalut w historii i pokazuje, jak takie problemy mogą wystąpić w dużych transakcjach. Gdy około 1.4 miliarda dolarów w Ethereum zostało skradzionych z klastra portfeli, wczesna analiza techniczna wykazała, że sygnatariusze nie sprawdzili dokładnie treści autoryzacji. Sieć Ethereum wykonała poprawną, podpisaną transakcję, ale problem leżał po stronie ludzkiej obsługi.

Podobnie w przypadku ataku na Atomic Wallet, złośliwe oprogramowanie zaatakowało sposób przechowywania kluczy prywatnych na komputerach użytkowników, co doprowadziło do zniknięcia aktywów kryptowalutowych o wartości od 35 do 100 milionów dolarów.

W wielu przypadkach jest podobnie. Gdy ludzie nie sprawdzają dokładnie adresów portfeli podczas transferów lub przechowują klucze prywatne w miejscach o niskim poziomie bezpieczeństwa, protokół sam w sobie niewiele może zdziałać.

Samodzielne przechowywanie nie jest niezawodne

Zasada „nie Twój klucz prywatny, nie Twoje monety” wciąż obowiązuje, ale problem polega na tym, że ludzie na tym kończą rozważania.

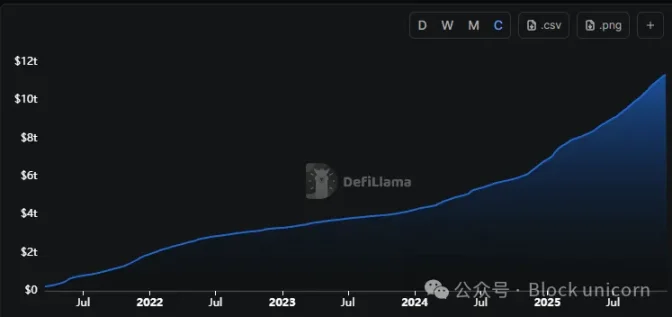

W ciągu ostatnich trzech lat wielu użytkowników przeniosło środki z giełd, zarówno z obawy przed powtórką upadku FTX, jak i z powodów ideologicznych. W tym okresie łączny wolumen transakcji na zdecentralizowanych giełdach (DEX) wzrósł ponad dwukrotnie – z 3.2 biliona dolarów do 11.4 biliona dolarów.

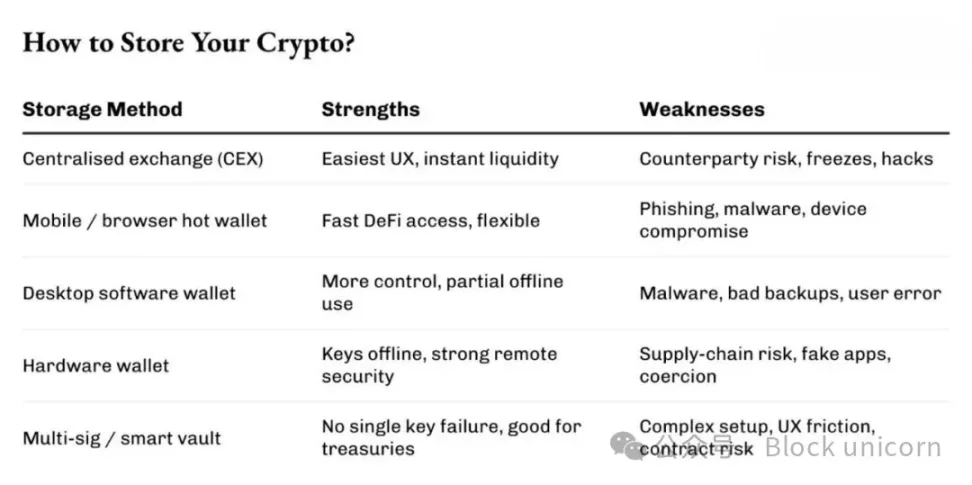

Choć na pierwszy rzut oka kultura bezpieczeństwa się poprawiła, ryzyko przeniosło się z rozwiązań powierniczych na chaotyczne samodzielne zarządzanie. Rozszerzenia przeglądarki na komputerze, frazy seed zapisane w czatach na telefonie lub szkicach e-maili, a także klucze prywatne przechowywane w niezaszyfrowanych aplikacjach do notatek – to wszystko nie chroni skutecznie przed zagrożeniami.

Samodzielne przechowywanie ma rozwiązywać problem zależności: brak zaufania do giełd, powierników czy innych stron trzecich, które mogą zamrozić wypłaty lub zbankrutować. Jednak nie rozwiązuje problemu „świadomości”. Klucz prywatny daje Ci kontrolę, ale także całą odpowiedzialność.

Jak więc rozwiązać ten problem?

Portfele sprzętowe pomagają zmniejszyć ryzyko

Cold storage rozwiązuje część problemów. Przechowuje Twoje aktywa offline, w miejscu przypominającym sejf.

Czy to rozwiązuje problem? Tylko częściowo.

Usuwając klucz prywatny z urządzeń ogólnego przeznaczenia, portfele sprzętowe eliminują kłopot z rozszerzeniami przeglądarki czy „jednym kliknięciem” potwierdzania transakcji. Wprowadzają fizyczny mechanizm potwierdzania, który może chronić użytkownika.

Ale portfel sprzętowy to wciąż tylko narzędzie.

Zespoły ds. bezpieczeństwa wielu dostawców portfeli mówią o tym otwarcie. Ledger raportuje liczne przypadki phishingu z wykorzystaniem ich marki – atakujący używają fałszywych rozszerzeń przeglądarki i klonów Ledger Live. Interfejsy są na tyle znajome, że użytkownik traci czujność, ale w pewnym momencie zostaje poproszony o podanie frazy seed. Po jej ujawnieniu skutki są katastrofalne.

Użytkownicy mogą też zostać zwiedzeni do wpisania frazy seed na fałszywej stronie aktualizacji firmware’u.

Dlatego prawdziwą rolą portfela sprzętowego jest przeniesienie punktu ataku i zwiększenie trudności, co zmniejsza prawdopodobieństwo udanego ataku. Nie eliminuje to jednak całkowicie ryzyka.

Separacja to klucz

Portfel sprzętowy działa najlepiej, gdy jest kupiony z oficjalnego lub zaufanego źródła, a fraza seed jest przechowywana całkowicie offline i bezpiecznie.

Osoby z wieloletnim doświadczeniem w branży, w tym specjaliści ds. reagowania na incydenty, analitycy on-chain i inżynierowie portfeli, zalecają separację i dywersyfikację ryzyka.

Jeden portfel służy do codziennego użytku, drugi niemal nigdy nie łączy się z internetem. Małe kwoty są wykorzystywane do eksperymentów i DeFi mining, a większe środki przechowywane są w sejfie, do którego dostęp wymaga kilku kroków.

Nad tym wszystkim najważniejsze są podstawowe nawyki bezpieczeństwa.

Pozornie nudne nawyki często okazują się bardzo pomocne. Bez względu na to, jak pilny jest pop-up, nigdy nie wpisuj frazy seed na stronie internetowej. Po skopiowaniu i wklejeniu zawsze sprawdź pełny adres na ekranie sprzętowym. Przed zatwierdzeniem jakiejkolwiek transakcji, której nie zainicjowałeś samodzielnie, dobrze się zastanów. W przypadku podejrzanych linków i wiadomości od „obsługi klienta” zachowaj sceptycyzm, dopóki nie zostaną zweryfikowane.

Żadne z tych działań nie gwarantuje absolutnego bezpieczeństwa – ryzyko zawsze istnieje. Ale każdy dodatkowy krok jeszcze bardziej je zmniejsza.

Obecnie dla większości użytkowników największym zagrożeniem nie są luki zero-day, lecz niezweryfikowane informacje, instalatory pobierane i uruchamiane natychmiast, bo oferta pracy brzmi dobrze, oraz frazy seed zapisane na tej samej kartce, co lista zakupów do supermarketu.

Kiedy osoby zarządzające miliardami dolarów traktują te zagrożenia jak szum tła, ostatecznie stają się one przypadkami opisanymi w studiach przypadku jako „luki bezpieczeństwa”.

Zastrzeżenie: Treść tego artykułu odzwierciedla wyłącznie opinię autora i nie reprezentuje platformy w żadnym charakterze. Niniejszy artykuł nie ma służyć jako punkt odniesienia przy podejmowaniu decyzji inwestycyjnych.

Może Ci się również spodobać

Trump ponownie wprowadza zamieszanie wśród brytyjskich producentów samochodów

Duzi inwestorzy bitcoin zgromadzili więcej monet niż kiedykolwiek od czasu krachu FTX w 2022 roku